网络安全可以基于攻击和防御视角来分类,我们经常听到的 “红队”、“渗透测试” 等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。走安全行业的工程方向的,技术上面其实有很大的重叠性...

”涉密计算机不得接入互联网等公共信息网络“ 的搜索结果

网络安全可以基于攻击和防御视角来分类,我们经常听到的 “红队”、“渗透测试” 等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。走安全行业的工程方向的,技术上面其实有很大的重叠性...

复习自用~

×××在1998年发布了《计算机信息系统保密管理暂行规定》,2006年又下发了《关于开展涉密信息系统分级保护工作的通知》,要求建立健全涉密信息系统分级保护制度,加强信息安全保密管理。由于涉密网络中信息设备是...

1、国家秘密是指关系国家的________和________ ,依照法定程序确定,在一定时间内只限________的人员知悉的事项。(安全 利益 一定范围) 2、保守国家秘密的工作,实行__________、__________、_________的方针。...

网络安全管理员高级工理论题库,持续更新中……

2022第三届全国大学生网络安全精英赛练习题(5)

2012年3月全国计算机等级考试三级网络技术笔试试卷 一、选择题(每小题1 分,共60分) (1)关于移动互联的描述中,错误的是 01-05: CADBB 06-10: DBDAB 11-15: DCBAA A) 移动互联发展越来越快B)...

根据《测绘成果管理条例》,利用涉及国家秘密测绘成果开发生产的产品,未经(A)进行保密技术处理的,其秘密等级不得低于所用测绘成果的秘密等级。 A:国务院测绘行政主管部门或者省、自治区、直辖市人民政府测绘...

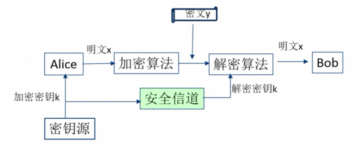

国家信息安全水平等级考试NISP二级题目卷(三)

--泰戈尔关于便携式计算机和移动存储介质保密管理制度第一条 为了进一步规范对便携式计算机(笔记本电脑)和移动存储介质(移动硬盘、U盘、软盘、光盘、录音笔等以下简称存储介质)的管理,根据有关涉密计算机、便携式...

对涉密信息系统分等级实施保护涉密信息系统是指由计算机及其相关和配套设备、设施构成的,按照一定的应用目标和规则存储、处理、传输国家秘密信息的系统或者网络。涉密系统分级保护是指涉密信息系统的建设和使用单位...

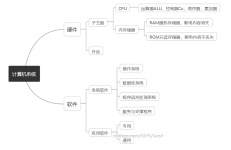

第一章 信息化与信息系统习题

标签: 程序人生

推荐文章

- Android RIL框架分析-程序员宅基地

- Python编程基础:第六节 math包的基础使用Math Functions_ps math function-程序员宅基地

- canal异常 Could not find first log file name in binary log index file_canal could not find first log file name in binary-程序员宅基地

- 【练习】生成10个1到20之间的不重复的随机数并降序输出-程序员宅基地

- linux系统扩展名大全,Linux系统文件扩展名学习-程序员宅基地

- WPF TabControl 滚动选项卡_wpf 使用tabcontrol如何给切换的页面增加滚动条-程序员宅基地

- Apache Jmeter常用插件下载及安装及软硬件性能指标_jmeter插件下载-程序员宅基地

- SpringBoot 2.X整合Mybatis_springboot2.1.5整合mybatis不需要配置mapper-locations-程序员宅基地

- ios刷android8.0,颤抖吧 iOS, Android 8.0正式发布!-程序员宅基地

- 【halcon】C# halcon 内存暴增_halcon 读二维码占内存-程序员宅基地