”sqlserver数据库布尔盲注“ 的搜索结果

SQL注入_布尔盲注 SQL注入_报错注入 原理 由于服务器在接受请求后,返回的页面存在报错提示的情况,可以使用一些特殊的函数在特殊的情况下,返回所想要获取的数据库信息; 常用的函数: UPDATEXML(XML_document,XPath...

SQL 注入分类方式:提交方式:GET POST COOKIE参数注入:数字型/字符型/搜索型数据库类型:ACCESS/Mysql/MSSQL/Oracle手工注入方法:联合查询、报错注入、盲注(基于布尔型、基于时间延迟)0x01、MysqlMysql划分:权限...

简学-SQL注入(时间盲注)

标签: 网络安全

1、Boolean-based blind SQL injection(布尔型注入) http://test.com/view?id=1 and substring(version,1,1)=5 如果服务端 Mysql 版本是5.X的话,那么页面返回的内容就会和正常的请求一样。 2、UNION query ...

第八关:SQL Injection(Blind) 盲注 SQL Injection(Blind),即SQL盲注,与一般注入的区别在于,一般的注入攻击者可以直接从页面上看到注入语句的执行结果,而盲注时攻击者...

dvwa SQL盲注

DVWA V1.9:SQL Injection(SQL盲注)SQL Injection 介绍Low 级别核心代码官方提示漏洞利用基于布尔的盲注基于时间的盲注Medium 级别核心代码官方提示漏洞利用High 级别核心代码官方提示漏洞利用Impossible 级别核心...

SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行...SQL盲注和SQL注入的区别就是盲注它不会有完整的回显,这里分为两种,一种是布尔盲注,另一种是时间盲注。

当进行SQL注入时,有很多注入会出现无回显的情况,其中不回显的原因可能是SQL语句查询方式的问题导致,这个时候我们需要用到相关的报错或盲注进行后续操作,同时作为手工注入时,提前了解或预知其SQL语句大概写法也...

一般select 有回显,insert,update,delete等无回显,需要用到报错盲注(一般使用报错回显,效率最高)sqlmap,超级sql注入工具咋用的,怎么去获取数据库,读表,查数据 ,os-shell。报错显示,遗留文件,漏洞报错...

一)区别: SQL盲注与一般注入的区别在于一般的注入攻击者可以直接从页面上看到注入语句的执行结果,而盲注时攻击者通常是无法从显示页面上获取执行结果,甚至连注入语句是否执行都...三)盲注分为基于布尔盲注、基于

1.一般情况,执行SQL盲注,服务器不会直接返回具体的数据库错误or语法错误,而是会返回程序开发所设置的特定信息(也有特例,如基于报错的盲注) 2.一般在页面上不会直接显示sql执行的结果 3.有可能出现不确定sq...

在SQL注入过程中,SQL语句执行后,选择的数据不能回显到前端页面,此时需要利用一些方法进行判断或者尝试,这个过程称之为盲注。在盲注中,攻击者根据其返回页面的不同来判断信息(可能是页面内容的不同,也可以是响...

dvwa之SQL注入sql注入手工注入思路low1.判断注入类型2.判断字段数3.确定显示的字段顺序4.获取当前数据库5.获取数据库中的表名6.获取表中的字段名7.下载数据mediumhighsql盲注lowmediumhigh sql注入 手工注入思路 ...

SQL注入即是指web应用程序对用户输入数据的合法性没有判断或过滤不严,攻击者可以在web应用程序中事先定义好的查询语句的结尾上添加额外的SQL语句,在管理员不知情的情况下实现非法操作,以此来实现欺骗数据库服务器...

当应用程序易受SQL注入攻击,但其HTTP响应不包含相关SQL查询的结果或任何数据库错误的详细信息时,就会出现盲SQL注入。 对于盲目SQL注入漏洞,许多技术(如联合攻击)都是无效的,因为它们依赖于能够在应用程序的...

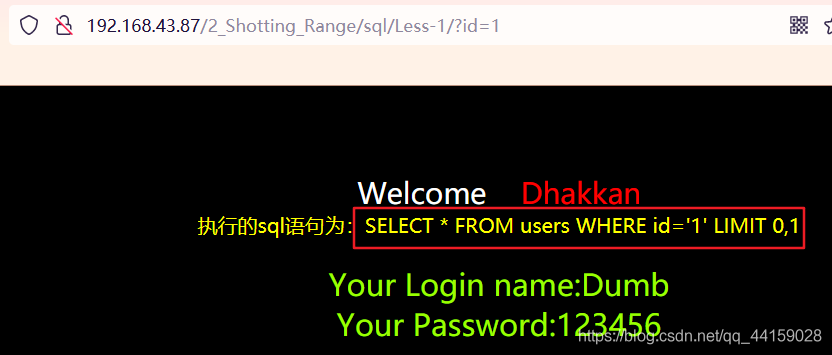

基于布尔值的盲注 初级low 如图说明成功 1 and 1=2,返回成功,说明没有执行后面语句,不是数字型 1’or’1’='1 说明成功 1’ and ‘1’ =‘1 成功 1’ and ‘1’ ='2 失败 说该SQL注入为字符型 2.猜解数据库...

Access是非关系型数据库,直接保存在网站源码下(后缀.mdb),A网站的数据库直接保存在A网站源码目录下,B网站数据库直接保存在B网站源码目录下,互不相干。NoSQLAttack 是一个用python编写的开源的攻击工具,用来...

6.SQL Injection 参考链接:DVWA SQL Injection 通关教程 6.1、low $_REQUEST请求方式,单引号闭合,且无过滤,因此可以直接进行union注入。、 可见列名为2. 爆数据库名称与用户名称 -1' union select database(),...

MySQL延时盲注:绕过逗号

标签: 盲注

布尔盲注流程2.1判断数据库的数量2.2 判断数据库长度2.3 获取数据库名2.4 获取数据库中表的数量2.5 获取数据库中表名的长度2.6 获取表名2.7 获取表中列的数量2.8 获取指定列的长度信息2.9 获取列名3.时间盲注 mssql ...

正常情况下,用户输入用户名id,就能查到用户信息,但是如果攻击者输入的内容是:666' or '1'='1,那么查询的SQL语句就变成SELECT name,age FROM users WHERE user_id = '666' or '1'='1',由于1=1恒成立,就会执行...

推荐文章

- ADC参数详解_adc电流电压零漂值-程序员宅基地

- 服务器阵列卡缓存显示错误,服务器阵列卡(缓存)-程序员宅基地

- 您绝对不能错过的 10 个 OKR 示例!_优秀的okr案例-程序员宅基地

- HDU 5350(MZL's munhaff function-哈夫曼树)_禎痲霤攷 hdu-程序员宅基地

- AndroidStudio4.1 自定义模板_android studio 4.1 自定义模板-程序员宅基地

- 微信小程序云开发-酒店点餐类系统,附带(node.js在widows环境下的配置过程)_云开发可以做扫码类么-程序员宅基地

- jq使用ajax报错404,jQuery中ajax错误调试分析-程序员宅基地

- HDU 1587 Flowers 解题报告_2019 flowers acm-程序员宅基地

- 沉云架路,边缘先锋—中国联通5G边缘先锋团队2020年交付纪实-程序员宅基地

- Web性能优化:图片优化-程序员宅基地