gcc -S test.c 生成汇编文件 ** 内容** 把汇编文件变成可执行性文件 gcc test.s

”pwn学习“ 的搜索结果

最近也开始学习pwn了。。。网站平台是http://pwnable.kr/play.php网址是http://pwnable.kr/play.php第三题,代码如下#include <stdio.h> #include <string.h> #include <stdlib....

Linux Kernel UAF 与用户态下的glibc差不多,都是对已经释放的空间未申请就直接使用,内核的UAF往往是出现在多线程多进程多文件的情况下。即,假如某个用户程序对用一个内核驱动文件打开了两次,有两个文件描述符,...

搭好了PWN环境后,我计划做题验证下搭的环境有没有问题我选择刷BUUCTF的PWN练习题打开第一题我就懵了零基础的我完全不知道这个是什么要干什么但看到那个下载test猜测那是题目,下载下来后第一步就卡住了,不知道这个...

Hijack prctl Prctl是linux的一个函数,可以对进程、线程做一些设置,prctl内部通过虚表来调用对应的功能,如果我们劫持prctl的虚表,使它指向其他对我们有帮助的内核函数,比如call_usermodehelper函数,该函数...

Linux kernel Heap exploit Linux内核使用的是slab/slub分配器,与glibc下的ptmalloc有许多类似的地方。比如kfree后,原来的用户数据区的前8字节会有指向下一个空闲块的指针。如果用户请求的大小在空闲的堆块里有...

Linux kernel条件竞争 条件竞争发生在多线程多进程中,往往是因为没有对全局数据、函数进行加锁,导致多进程同时访问修改,使得数据与理想的不一致而引发漏洞。本节,我们从wctf2018-klist这题来分析一下条件竞争...

不太喜欢写博客,水平有限见谅。 记录一些关于pwntools的简单用法 exp是exploit的简写,可不是experience。 ...0x00....现在需要sudo pip install pwntools就可以了(linux环境下,且环境应该是2.7) ...

userfaultfd、mobprobe_path、mod_tree的利用 userfaultfd是linux下的一直缺页处理机制,用户可以自定义函数来处理这种事件。所谓的缺页,就是所访问的页面还没有装入RAM中。比如mmap创建的堆,它实际上还没有装载...

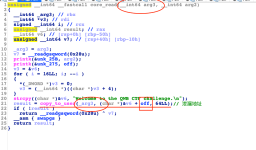

0x00 准备工作 首先,用于溢出的C语言代码为: #include <stdio.h> void exploit() { system("/bin/sh"); } void func() { char str[0x20]; read(0,str,0x50); } int main() { ... retu...

这题下载文件下来,文件与level3反编译后伪代码基本一样,只是相比level3少了一个libc文件。level3 vulnerable_function()中存在明显的栈溢出,分配了0x88的空间,能输入0x100的内容。 ssize_t vulnerable_function...

文章将整理从入门栈溢出到堆house系列的梳理。 0x01栈知识 call 将当前的IP或者CS和IP压入栈中。 转移 汇编:call xxx push IP jmp xxx ... 将程序的返回地址弹出到ip寄存器中 ...有call就要有传参,32位系统用栈来...

CTF-Pwn入门及栈溢出原理解释 CTF pwn 中最通俗易懂的堆入坑指南 看雪论坛 转载于:https://www.cnblogs.com/luoleqi/p/10853678.html

PWN学习,对CTF-wiki上的讲解进行一些补充 这篇文章是我已知目前比较不错的了,建议看看,下面的是对于其中一些汇编的辅助资料 对于栈内存的理解 汇编语言pop和push的自我记录学习 控制x86汇编指令eip的方法 EIP &...

pwn-test-collision 本题来自https://pwnable.kr,是第二道题——collision。 首先通过ssh连过去,有三个文件,y一个可执行文件,一个C源文件,一个没有读权限的flag文件。尝试运行这个可执行文件,直接运行该...

Day 3: Study pwn via pwnable.kr——bof 写在前面: 记录自己的学习过程,从零开始。。。第三天!!! 首先下载文件 打开.c文件查看源码 可以看出本次的最终目标就是覆盖key值。漏洞可能在gets函数上。 使用...

nc pwn2.jarvisoj.com 9895 首先验身: 看到某种奇怪的鸟类不禁慌了一哈...... 好,现在丢IDA: 先是看到了这样一个妩媚妖艳的东西...她被调用在main函数: 跟进去: 没看懂....(或许...

久违的更一篇博客总结一点比较基础的PWN题的套路(用户态linux pwn),过一段时间可能会更windows pwn和kernel pwn,这次先总结套路,过一段时间可能会加上具体的例子解析。 ptmalloc利用:分两部分来总结,第一...

此学习笔记主要基于CTF WIKI 中的Basic rop部分。 网址为:https://wiki.x10sec.org/pwn/linux/stackoverflow/basic-rop/ -------------------------------------------------------------------- 首先翻译了一下...

0x01 attach调试 我们将4.c文件编译成41.exe,然后使用python脚本运行 C语言程序如下: #include<stdio.h> void exploit() { system("/bin/sh"); } void main() { char buf[20];...from pwn im...

接下来介绍相关的学习思路(自己总结的,当作参考) 0x01 基础知识准备 pwn相对于web,更需要专业的技能和知识,最主要的是要学会如何分析程序,这就需要有足够的准备 c语言 汇编语言...

操作系统提供了许多安全机制来尝试降低或阻止缓冲区溢出攻击带来的安全风险,包括DEP、ASLR等。在编写漏洞利用代码的时候,需要特别注意目标进程是否开启了DEP(Linux下对应NX)、ASLR(Linux下对应PIE)等机制,...

少部分图片是自己绘制,大部分图片来自学习资料或网络和其他大师傅,且含有个人修改批注,仅用于个人记录和学习使用 主体以x86架构进行记录,AMD64的不同之处特殊说明 如有谬误烦请师傅指正,感激之至 文章目录...

推荐文章

- Android 编译so文件 MP4V2_android下编译mp4v2-程序员宅基地

- 通讯录Contact_02_contact文件内容-程序员宅基地

- Qt笔记(四十二)之QZXing的编译 配置 使用_qzxingfilterrunnable error:-程序员宅基地

- 关于画图软件Dia打开程序始终为英文界面的问题-程序员宅基地

- OpenCV从入门到精通实战(二)——文档OCR识别(tesseract)-程序员宅基地

- 详解avcodec_receive_packet 11_avcodec_receive_packet eagain-程序员宅基地

- OpenGL SuperBible 7th源码编译记录_superbible7-media github-程序员宅基地

- Wireshark简单使用-程序员宅基地

- MXNet 粗糙的使用指南_iou loss mxnet-程序员宅基地

- iOS对ipa包进行代码混淆《二》 ---代码混淆_ipa包混淆-程序员宅基地