只是一个名字而已。XML像HTML、传输数据、无预定义(预先定义好的东西)

”XXE“ 的搜索结果

XXE漏洞全称XMLExternal Entity Injection,即xml外部实体注入漏洞,XXE漏洞发生在应用程序解析XML输入时,没有禁止外部实体的加载,导致可加载恶意外部文件,造成文件读取、命令执行、内网端口扫描、攻击内网网站等...

XML外部实体(XXE)攻击是一种常见的网络安全威胁,利用XML解析器的漏洞,通过注入恶意的XML实体来获取敏感信息或执行远程代码。攻击者可以通过精心构造的XML文件实现对目标系统的攻击,导致数据泄露、服务拒绝等...

原理: 根据spring boot定义,如果controller无返回值,则以GetMapping的路由为视图名称,即将请求的url作为视图名称,调用模板引擎去解析,在这种情况下,我们只要可以控制请求的controller的参数,一样可以造成RCE...

其实在我们攻击具有XXE漏洞的服务器时,受攻击服务器进行了两次响应,如果查看受攻击的服务器上的日志会发现两条记录:一次是对XML进行解析后对另一台远程服务器的访问,一次是访问服务器自身上具有XXE漏洞的文件。...

其实在我们攻击具有XXE漏洞的服务器时,受攻击服务器进行了两次响应,如果查看受攻击的服务器上的日志会发现两条记录:一次是对XML进行解析后对另一台远程服务器的访问,一次是访问服务器自身上具有XXE漏洞的文件。...

1.我们知道xml文档由xml标记语言进行编写,可以自定义标签以及属性而dtd文档的存在则是去约束这个自定义的范围,让其趋近于某个规则,使其标准化格式化,方便数据传递与处理。2.dtd文档可以写在xml文档的开头,这样...

dtd作用是定义 XML 文档的规则模块。DTD 可以在 XML 文档内声明,也可以外部引用。

/包括数据包中的数据可能是如下的这种形式,都可以进行一个判断。//文件类型为 XML。//请求头含有XML。

XXE代码审计以及XXE漏洞修复

标签: 信息安全

java XXE代码审计 java 解析xml的方法越来越多,常见的是使用DOM,JDOM,DOM4J,SAX等四种方式 使用DOM解析XML protected void doPost(HttpServletRequest request, HttpServletResponse response) throws ...

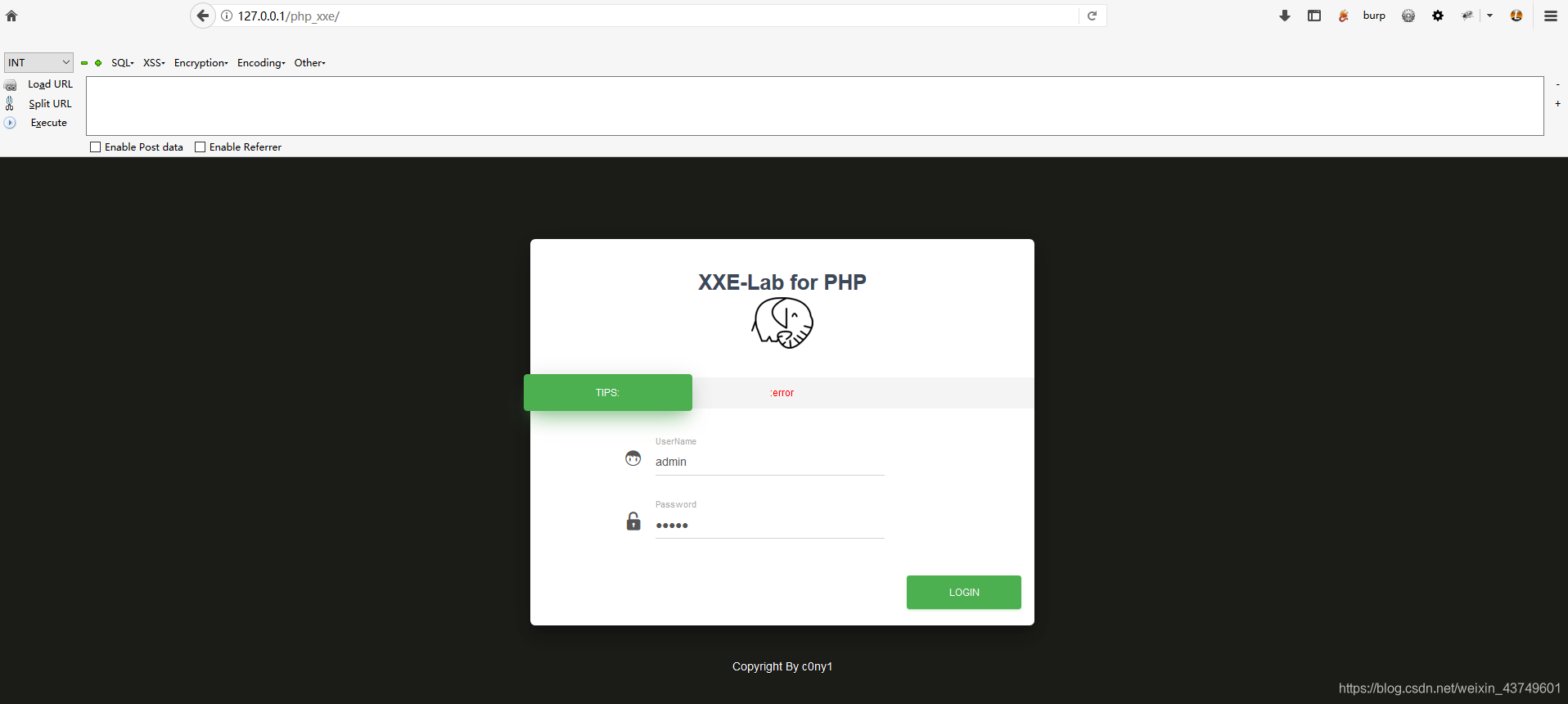

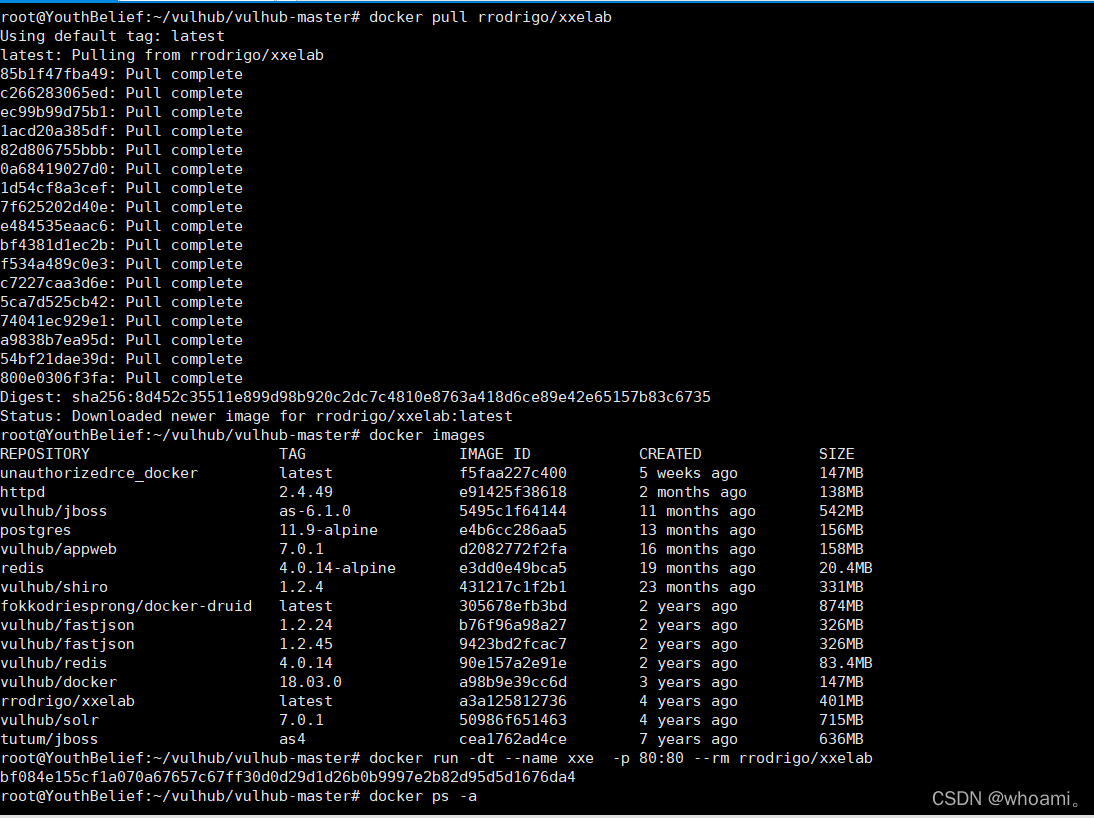

练习xxe漏洞

【常见web漏洞之XXE】

标签: 前端

eXtensible Markup Language:可扩展标记语言。

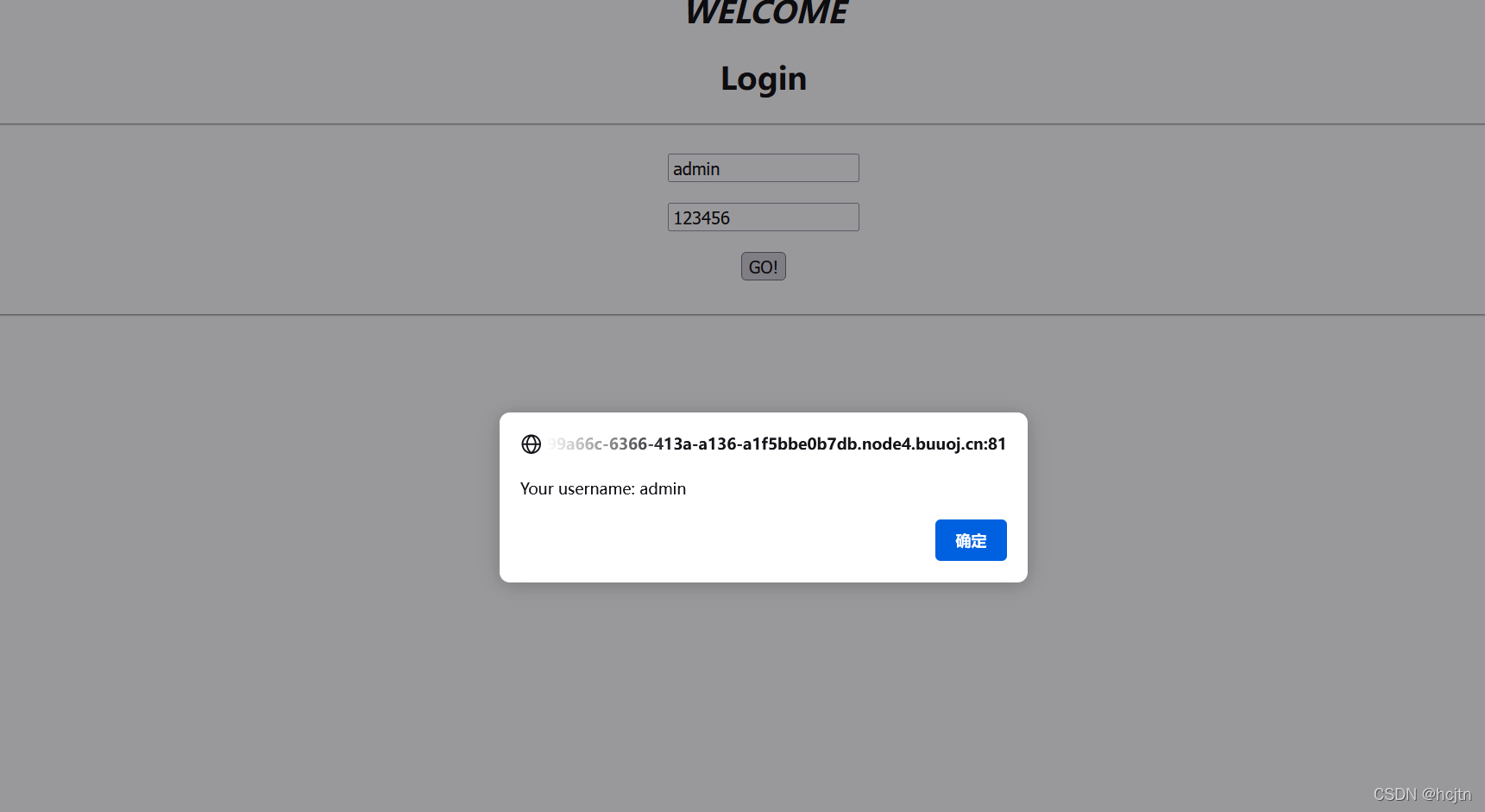

CTFSHOW-XXE

XXE(XML外部实体注入)是一种常见的基于Web的安全漏洞,它使攻击者能够干扰Web应用程序中XML数据的处理。虽然是一个常见的漏洞,但通过良好的编码实践和一些特定于语言的建议,可以轻松实现防止XXE攻击。...

XXE漏洞触发的点往往是可以上传xml文件的位置,没有对上传的xml文件进行过滤,导致可上传恶意xml文件。XML外部实体攻击是针对解析XML输入的应用程序的一种攻击。这种攻击通过构造恶意内容,可导致读取任意文件、执行...

本人从事网路安全工作12年,曾在2个大厂工作过,安全服务、售后服务、售前、攻防比赛、安全讲师、销售经理等职位都做过,对这个行业了解比较全面。最近遍览了各种网络安全类的文章,内容参差不齐,其中不伐有大佬...

简析xxe的攻击方式

标签: xxe

简析xxe的攻击方式

深入理解XXE漏洞。

标签: 网络安全

要想清楚XXE漏洞,首先要了解XML XML 可扩展标记语言(EXtensible Markup Language)。 它是一门用于标记电子文件使其具有结构性的标记语言,可以用来标记数据、定义数据类型。 XML 很像HTML,但是标签没有被预定义...

推荐文章

- 手写一个SpringMVC框架(有助于理解springMVC) 侵立删_springmvc可以用来写安卓后端吗-程序员宅基地

- 线性判别分析LDA((公式推导+举例应用))_lda推导-程序员宅基地

- C# 结构体(Struct)精讲_c# struct-程序员宅基地

- 支付宝Wap支付你了解多少?_阿里wap支付-程序员宅基地

- Java计算器编写,实现循环输入_java简易计算器可使用户多次输入-程序员宅基地

- 【多维Dij+DP】牛客小白月赛75 D-程序员宅基地

- Android之内存优化与OOM-程序员宅基地

- Azure Machine Learning - 视频AI技术_azure ai 視頻索引器-程序员宅基地

- 个人知识管理软件使用感受-程序员宅基地

- WWDC2019 ------深入理解App启动_wwdc app启动-程序员宅基地