”ThinkPHP6.x框架“ 的搜索结果

根据参数的值可以推测这是一个针对ThinkPHP框架的请求,其中。函数是一个PHP内置的函数,用于执行系统命令。这段请求是一个GET请求,请求的URL路径是。这段请求的目的是调用。,查询参数包括。

一、漏洞描述2018年12月10日,ThinkPHP官方发布了安全更新,其中修复了ThinkPHP5框架的一个高危漏洞:漏洞的原因是由于框架对控制器名没有进行足够的检测,导致在没有开启强制路由(默认未开启)的情况下可能导致远程代码...

其他的课程我一般不会写简介,但是作为这个课程的简介是很有必要的,因为其中包含了如何真正掌握一门框架的方法。这种微实战,主要的特性如下: 尽可能独立模块 不引入其它技术 不考虑各种规范、思想等 这种方式...

Thinkphp 2.x rce

标签: 安全

ThinkPHP6.x是一款基于PHP语言的MVC框架,其采用现代化的开发思想,提供高效、简洁的编码方式,可轻松实现各种功能和业务需求。而Vue是一套渐进式JavaScript框架,主要用于构建前端单页面应用程序,具备高效、灵活、...

ThinkPHP是一个免费开源的,快速、简单的面向对象的轻量级PHP开发框架,创立于2006年初,遵循Apache2开源协议发布,是为了敏捷WEB应用开发和简化企业应用开发而诞生的。ThinkPHP从诞生以来一直秉承简洁实用的设计...

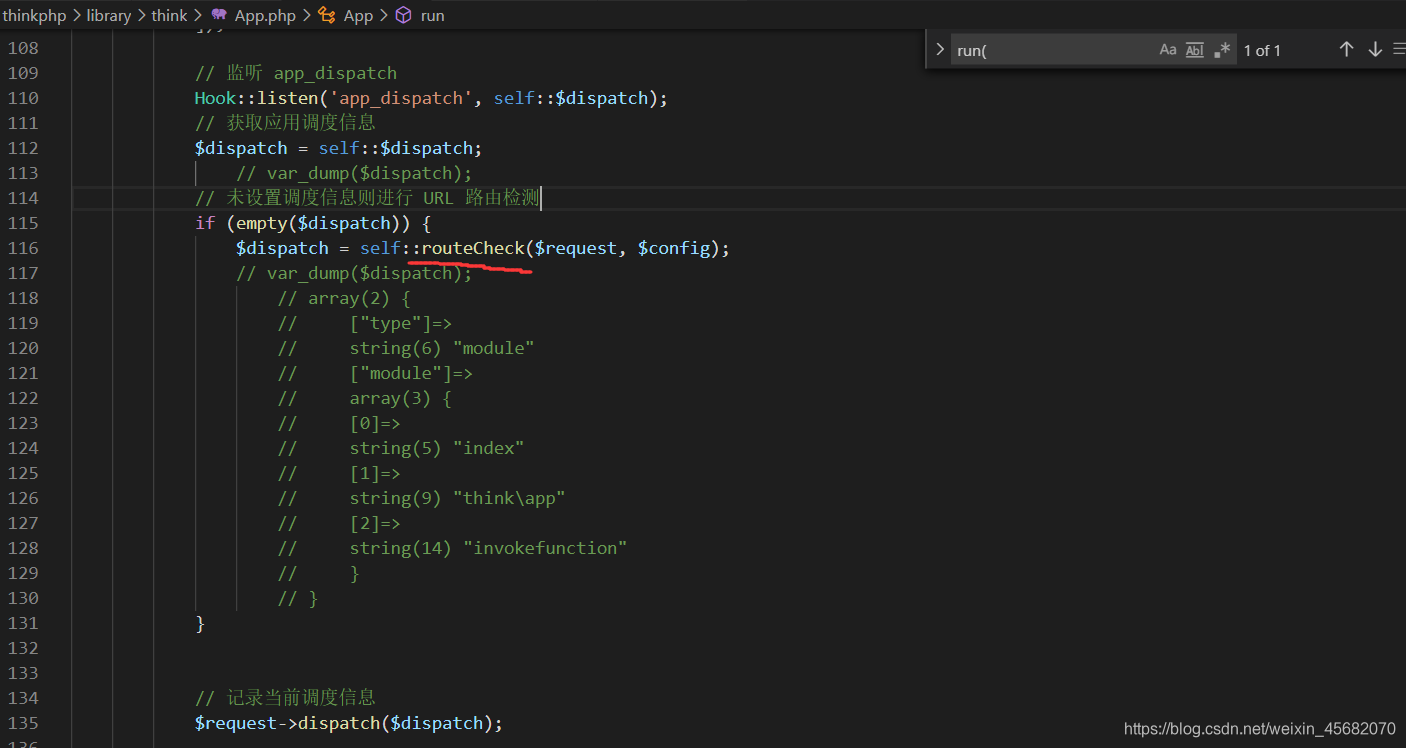

ThinkPHP 5.x远程命令执行漏洞复现 一、漏洞描述 2018年12月10日,ThinkPHP官方发布了安全更新,其中修复了ThinkPHP5框架的一个高危漏洞: https://blog.thinkphp.cn/869075 漏洞的原因是由于框架对控制器名没有进行...

// +----------------------------------------------------------------------// | ThinkPHP [ WE CAN DO IT JUST THINK IT ]// +----------------------------------------------------------------------// | Cop...

ThinkPHP5.0.x 反序列化漏洞环境漏洞分析EXP漏洞复现 漏洞环境 漏洞测试环境:PHP5.6+ThinkPHP5.0.24 漏洞测试代码 application/index/controller/Index.php <?php namespace app\index\controller; class ...

#Thinkphp5.x漏洞 系统类型:linux 漏洞类型:Thinkphp5.x漏洞 漏洞URL:http://192.168.1.246/public/ 漏洞详情: 已知真实IP是192.168.1.246,扫后台 然后扫这两个网页是否存在漏洞 上传一句话木马到靶机 代码: ...

ThinkPHP5.X快速入门thinkPHP5.0 路由 前后端分离 绑定模块 隐藏入口文件1.前后端分离2.绑定模块3.隐藏入口文件 thinkPHP5.0 路由 前后端分离 绑定模块 隐藏入口文件 1.前后端分离 在网站public目录下新建admin.php...

《PHP实例:thinkphp3.x中display方法及show方法的用法实例》要点:本文介绍了PHP实例:thinkphp3.x中display方法及show方法的用法实例,希望对您有用。如果有疑问,可以联系我们。PHP教程通过前面的文章在了解了...

一 : ThinkPHP配置前准备:配置前需要安装PHP5.4.0以上版本ThinkPHP5.0完全开发手册3 : 下面以本地电脑为例:打开: http://localhost 显示 it works ! 说明Apache配置ok,复制一个info.php文件到根目录下,...

下面由thinkphp框架教程栏目给大家介绍基于thinkphp6.x的API接口开发简单小实例 ,希望对需要的朋友有所帮助! API接口开发简单小实例-基于thinkphp6.x 主要有助于没接触过接口开发的PHP小朋友,即:前端提交一个...

推荐文章

- 机器学习之超参数优化 - 网格优化方法(随机网格搜索)_网格搜索参数优化-程序员宅基地

- Lumina网络进入SDN市场-程序员宅基地

- python引用传递的区别_php传值引用的区别-程序员宅基地

- 《TCP/IP详解 卷2》 笔记: 简介_tcpip详解卷二有必要看吗-程序员宅基地

- 饺子播放器Jzvd使用过程中遇到的问题汇总-程序员宅基地

- python- flask current_app详解,与 current_app._get_current_object()的区别以及异步发送邮件实例-程序员宅基地

- 堪比ps的mac修图软件 Pixelmator Pro 2.0.6中文版 支持Silicon M1_pixelmator堆栈-程序员宅基地

- 「USACO2015」 最大流 - 树上差分_usaco 差分-程序员宅基地

- Leetcode #315: 计算右侧小于当前元素的个数_找元素右边比他小的数字-程序员宅基地

- HTTP图解读书笔记(第六章 HTTP首部)响应首部字段_web响应的首部内容-程序员宅基地