在我个人编写SQL脚本时,至少会把SQL的格式排列成易于阅读的,因为其他人会阅读到你的SQL,无论是在程序中或是脚本文件中,良好的排版不仅让人看起来赏心悦目,在和他人之间做交流时也省时省力,不会因为揉成一团的...

”SQL注入——布尔型盲注_滑稽的炸薯条的博客-程序员宅基地“ 的搜索结果

本文从order by原理简介开始,详细描述了order by注入原理以及多种注入姿势,包含order by union select注入、order by if()注入、order by sleep()注入、order by报错注入。

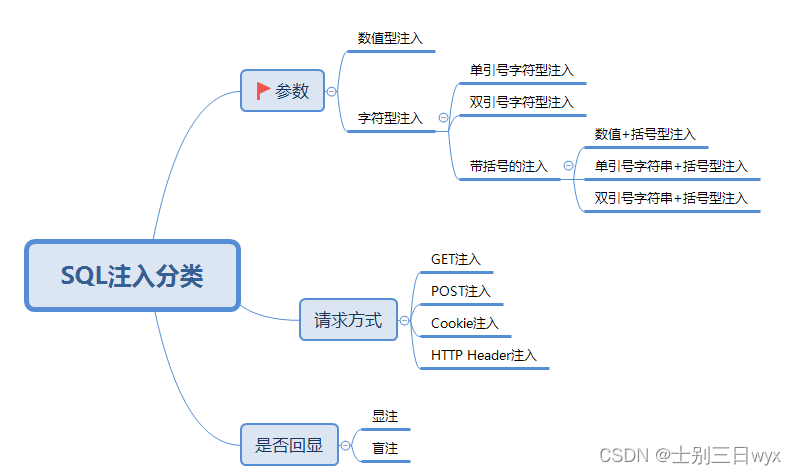

SQL注入的常见方式

标签: sql注入

基于报错注入 报错注入原理: 由于rand和group+by的冲突,即rand()是不可以作为order by的条件字段,同理也不可以为group by的条件字段。 floor(rand(0)*2) 获取不确定又重复的值造成mysql的...

· PHP代码如下: //error_reporting(0); $link =mysqli_connect('localhost', 'root', 'root', 'test'); if (!... die('Could not connect to MySQL: ' .mysqli_connect_error());...$link->se

这是基于布尔型的盲注。首先使用“Man of Steel”、“Man of Steel' and 1=1#”测试发现,返回的信息都为“The movie exists in our database!”,当输入“Man of Steel' and 1=2#”,返回 “The...

《WEB安全渗透测试》(4)SQL注入实战:时间盲注 时间盲注:利用sleep()或benchmark()等函数让mysql执行时间变长经常与if(expr1,expr2,expr3)语句结合使用,通过页面的响应时间来判断条件是否正确。if(expr1,expr2,...

查询语句三、布尔盲注1.length( )函数 2.substr( )函数 3.ord( )函数 4.查询语句四、时间盲注1.sleep( )延迟函数 2.查询语句五、堆叠注入1.查询语句***爆库语句SQLMAP工具的使用参数用户可控:前端传递给后端的参数...

在sql-labs游戏中,经常使用--+放在最后注释多余部分,而mysql中的注释符为#和-- 却不能直接使用,以前没学过mysql,一直不理解,也不知道+号的作用,今天有时间特地探索了一下,算是搞明白了其中的原因。...

SQL注入介绍

本书适合于需要编写或检查T-SQL代码的有经验的T-SQL程序员和数据库专业人员。读者可从中学到大量精湛的技巧,这些技巧会充实您的工具箱和编码技能,并让您顺利地开发出高效的解决方案。 作者简介 Itzik Ben-Gan是...

burpsuite进行post注入 1.打开Burpsuite代理拦截。 2.打开sqli-labs的Less-11进行登录操作 这里我们可以看到拦截到了登录的账号和密码。 3.点击右键选择send repeater(或者按crtl+r)发送给Repeater。然后打...

1.查数据库长度: ?id=1 or length(database())>7 ?id=1 or length(database())>8 ?id=1 or length(database())=8 通过length函数去猜数据库的长度,最后确认数据库长度为八 ...时间盲注 ...

一些常见的SQL注入方法 一.联合注入 判断是否有注入点 ’ and 1=1–+ 猜列数 'order by 1–+ 一直猜到5报错,列数为4 猜库 'and 1=1改为and 1=2 'and 1=2 union select 1,2,3,4–+发现标题为2,内容为3,把2,3换成...

SQL注入攻击与防护

标签: sql注入

攻击者把SQL命令插入到Web表单的输入域或页面请求的查询字符串,并且插入的恶意SQL命令会导致原有SQL语句...① 概述开源的自动化SQL注入工具,由Python写成② 主要功能扫描、发现、利用给定URL的SQL注入漏洞③ 特点。

SQL注入是比较常见的漏洞,有数据库的地方就可能存在SQL注入,所以学好SQL注入是非常有必要的,sqli-labs是一个不错的练习靶场。推荐一篇文章SQL注入之Mysql注入姿势及绕过总结 前置知识 注入流程 判断是否存在注入...

SQL-41.为什么要去理解该知识点2.原理3.自己的理解和实践4.CTF题目案例 1.为什么要去理解该知识点 2.原理 3.自己的理解和实践 4.CTF题目案例 声明一点以下可能说的不是很友好,所以如有敏感词汇请评论我,作者会改 ...

推荐文章

- html中两个块之间有空隙,css标签之间引发空隙问题解决办法-程序员宅基地

- JTable冻结列的简单实现_用jtable实现excel冻结列-程序员宅基地

- highlight.js网页代码高亮插件左侧怎么展示行号_highlightjs/vue-plugin 行号-程序员宅基地

- xp系统怎么创建新宽带连接服务器地址,XP宽带连接怎么创建?-程序员宅基地

- .NET开发语言C++.NET, C#, VB.NET电子资料汇总-程序员宅基地

- confluence搭建部署_ata confluence-程序员宅基地

- SpringCloud与SpringBoot版本对应关系_springboot 2.1.1 对于的cloud-程序员宅基地

- 如何恢复硬盘数据?简单解决问题_磁盘恢复 csdn-程序员宅基地

- 苹果手机测试网络速度的软件,App Store 上的“网速测试大师-测网速首选”-程序员宅基地

- 教了一年少儿编程,说说感想和体验-程序员宅基地