代码审计入门

”JAVA代码审计“ 的搜索结果

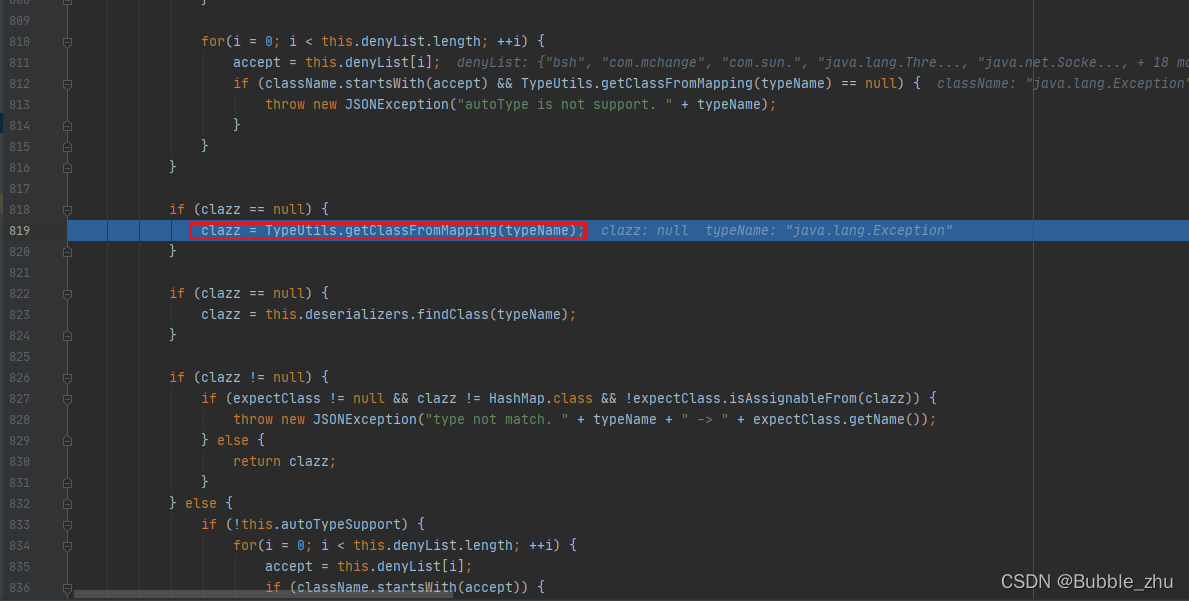

但当输入的反序列化的...主要代码审计方法是跟踪用户输入数据和敏感函数参数回溯:跟踪用户的输入数据,判断数据进入的每一个代码逻辑是否有可利用的点,此处的代码逻辑可以是一个函数,或者是条小小的条件判断语句。

原文发在freebuf:https://www.freebuf.com/vuls/267872.html 漏洞信息 CNVD-ID CNVD-2021-05471 公开日期 2021-02-26 危害级别 ... ..

代码审计的核心思想就是追踪参数,而追踪参数的步骤就是程序执行的步骤,说白了代码审计就是一个跟踪程序执行步骤的一个过程,当我们知道了SSM框架的一个执行流程,自然就知道了如何如跟踪一个参数,剩下的就是去...

有点闭门造车,搜索引擎学习法,但是还是记录一下,也分享一下,也便于将来的总结和反思,如果我能终能学到什么,我也会重新梳理思路,为那些自学者提供一个好的思路,所以有了下面的系列文章java代码审计自学篇。...

Java代码审计工程师直播第六期

java代码审计初试——newbee-mall审计

这里使用莫CMS的审计,基于;的绕过漏洞是java里带有的漏洞。中的函数,在tomcat下会存在漏洞。最终结果就是绕过鉴权的拦截器。可以看到对.ico是白名单。

java代码审计和安全漏洞修复

Java Database Connectivity(JDBC)API是Java编程语言和众多数据库(关系型数据库)与表格数据源(如电子表格或平面文件)之间的,独立于数据库连接的行业标准。JDBCAPI为基于SQL的数据库访问提供了一个调用级API。...

命令注入:是指通过提交恶意构造的参数破坏命令语句结构,从而达到执行恶意命令的目的。...命令注入漏洞主要表现为以下两种形式:1、攻击者能够算改程序执行的命令:攻击者直接控制了所执行的命令。...

首先看pom.xml查看第三方组件和第三方组件的版本log4j2远程代码执行Fastjson反序列化远程代码执行SQL注入Struts2命令执行Shiro反序列化中间件........

有点闭门造车,搜索引擎学习法,但是还是记录一下,也分享一下,也便于将来的总结和反思,如果我能终能学到什么,我也会重新梳理思路,为那些自学者提供一个好的思路,所以有了下面的系列文章java代码审计自学篇。...

阅读要求:有简单Java代码基础,了解漏洞原理。 漏洞简介 简单来说,XXE就是XML外部实体注入。当允许引用外部实体时,通过构造恶意内容,就可能导致任意文件读取、系统命令执行、内网端口探测、攻击内网网站等...

翻译:聂心明 可预测的伪随机数发生器 漏洞特征:PREDICTABLE_RANDOM 在某些关键的安全环境中使用可预测的随机数可能会导致漏洞,比如,当这个值被作为: csrf token;如果攻击者可以预测csrf的token值的话,就可以...

漏洞分析采用的是华夏ERP2.3, 查看pom.xml文件发现fastjson版本1.2.55,该版本存在漏洞,利用DNSlog进行验证。

本文章参考qax的网络安全java代码审计和部分师傅审计思路,记录自己的学习过程,还希望各位博主 师傅 大佬 勿喷,还希望大家指出错误

推荐文章

- Python 爬取红酒网站https://www.vivino.com_vivino网站爬虫-程序员宅基地

- nginx中try_files $uri $uri/ /index.html的作用 和 $uri的含义

- KUKA机器人KR3 R540维护保养——更换齿形带

- 【Qt QML】QLibrary加载共享库中的类

- WML(Wireless Markup Language - 无线标记语言)_无线标记语言的特点-程序员宅基地

- 23种设计模式(第三章结构型模式7种)_设计模式符合-程序员宅基地

- 链表中为何使用二级指针_链表初始化为什么要二级指针-程序员宅基地

- win10通过pycharm远程登录到Linux服务器,并通过matplotlib作图_pycharm连接服务绘图-程序员宅基地

- 更改 MATLAB 当前文件夹 或 将其文件夹添加到 MATLAB 路径。出错_manually add this path to the matlab path-程序员宅基地

- iOS之UIView动画_oc uiview animate 关键帧-程序员宅基地