CTF-安恒19年二月月赛部分writeup MISC1-来玩个游戏吧 题目: 第一关,一眼可以看出是盲文,之前做过类似题目 拿到在线网站解一下 ??41402abc4b2a76b9719d911017c592,那么就奇怪了,这个??是...

”CTF-Writeup“ 的搜索结果

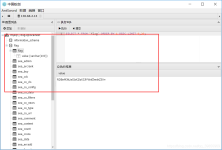

文件下载地址: 链接:...提取码:wjb0 前言:风萧萧兮雨萧萧,忆君兮,不知。 0x01....发现主要功能在sub_40063D,我们分析一下该函数,发现,该函数的功能是:向v1写满200字节,且一定要写...

直接 在URL后面用GET传参?file:///flag

1. 介绍 本题是xctf攻防世界中Reverse的进阶区的题EasyRE。 下载下来以后是一个exe文件:210f1e18ac8d4a15904721a2383874f5.exe 2. 分析 首先看下文件格式为windows 下的32位程序 $ file 210f1e18ac8d4a15904721a...

WUST-CTF 2020 WriteUp前言WebcheckinadminCV Maker朴实无华Crypto大数运算情书B@sebabyrsa佛说:只能四天MiscSpace ClubWelcome爬Find megirlfriendShopReverseCr0ssFunlevel1 前言 又一次被“面向萌新,题目友好”...

题目来源:RC3 CTF 2016 需要对该二进制文件logmein进行逆向分析,找到flag 实验环境:IDA Pro 7.0,gdb 0x01 解题过程 1.1 文件分析 在Vscode中安装插件:hexdump for VSCode,用Vscode打开,显示文件的十六进制:...

(view-source:http://www.monyer.com/game/game1/) 查看网页源代码 → <a href="first.php"></a> ← php

题目来源:NJUPT CTF 2017 题目描述:菜鸡想要走出菜狗设计的迷宫 这题是一道迷宫类型的题目,可以参考CTF-Wiki里的迷宫问题 0x01 解题过程 Linux下的可执行文件 $ file bdb2c015b0fd4f74bc4c3e5a6e54bcf4 bdb2c015...

Web总结: 1.网页源代码查看 即使浏览器不设置 直接访问此链接也可以看到原代码,后来发现其他网页也是如此, 所以破解方法有三个 一个是直接F12查看元素可以看到 一个是设置浏览器关闭js 一个是直接在链接前加view-...

excuse me???68个压缩包而且每个里面都有一个名为data的txt文件。那么我们需要写脚本解压。(根据CRC碰撞原理)(代码是借鉴自网上大神的,我一个python小白没写出来…)#coding:utf-8 import zipfile ...

easy_crypto 0010 0100 01 110 1111011 11 11111 010 000 0 001101 1010 111 100 0 001101 01111 000 001101 00 10 1 0 010 0 000 1 01111 10 11110 101011 1111101 莫斯电码 0010—>…-. from __future__ ...

安洵杯 --writeup

标签: 安洵杯ctf

SniperOJ的挑战文章和源代码描述平台源代码: : 挑战的Dockerfiles: : 挑战性 .├── forensics│ └── forensics100-You_Sha_Bi├── misc│ ├── misc100-baso4│ ├── misc100-md5-collision│ ├─...

CTF-隐写术 欢迎来到地狱 1.jpg文件头部缺失,导致文件损坏 FF D8 FF E0 00 10 4A 46 49 46 00 01 2.https://pan.baidu.com/s/1i49Jnlj 得到摩斯密码:-.- . -.-- .-.. . - ..- ... --. --- 解密:keyletusgo ...

1. 介绍 本题是xctf攻防世界中Reverse的进阶区的题elrond32 题目来源: tinyctf-2014 2. 分析 $ file rev300 rev300: ELF 32-bit LSB executable, Intel 80386, version 1 (SYSV), dynamically linked, interpreter...

攻防世界-web-backup 源码泄露由于网站开发人员忘记删除备份文件,直接上线项目,这对网站来说具有很大的安全隐患,攻击者可以通过下载泄露的源码备份文件,查看源码,从而进行信息收集。

推荐文章

- Java---简单易懂的KNN算法_jf.knn-%; 9 &-程序员宅基地

- 最新版ffmpeg 提取视频关键帧_从视频中获取flag-程序员宅基地

- 【ARM Cache 系列文章 11 -- ARM Cache 直接映射 详细介绍】

- Objective-C学习计划

- 【数据结构】最小生成树(Prim算法、Kruskal算法)解析+完整代码

- python访问组策略_python 模块 wmi 远程连接 windows 获取配置信息-程序员宅基地

- html把div做成透明背景,DIV半透明层 CSS来实现网页背景半透明-程序员宅基地

- 关机恶搞小程序

- mnist手写数字分类的python实现_TensorFlow的MNIST手写数字分类问题 基础篇-程序员宅基地

- wxpython窗口跳转_WxPython-用按钮打开一个新窗口-程序员宅基地