题目链接: http://ctf.idf.cn/index.php?g=game&m=article&a=index&id=40 知识点:base64解码, cookie欺骗 这里这里→ http://ctf.idf.cn/game/web/40/index.php 思路:点击链接跳转到url:...

”CTF-Writeup“ 的搜索结果

Bugku-杂项-2B-WriteUp 题目地址:2B 考察要点: 文件分离 zip伪加密 图片隐写 解题步骤 1. 文件分离 首先尝试用binwalk 分离 得到两个文件,其中zip压缩包是带有密码的。 但是解压后得到...

题目来源:SECCON-CTF-2014 题目描述:找到字符串在随机化之前 2. 分析 Linux下的32位可执行文件 $ file c792c7d80be7404ca9789da97406d2ad c792c7d80be7404ca9789da97406d2ad: ELF 32-bit LSB executable, Intel ...

题目目录参考https://ca01h.top/Web_security/ctf_writeup/8.buuctf%E5%88%B7%E9%A2%98%E2%80%94%E2%80%94XSS/ 随便注 题目来源:强网杯2019 题目链接:https://buuoj.cn/challenges#[%E5%BC%BA%E7%BD%91%E6%9D%AF%...

CTF-安恒19年一月月赛部分writeup MISC1-赢战2019 是一道图片隐写题 linux下可以正常打开图片,首先到binwalk分析一下。 里面有东西,foremost分离一下 有一张二维码,扫一下看看 好吧 不是flag,...

文章目录pwn-Terminal Overdriveweb-Imported Kimchi 1web-Imported Kimchi 2rev-3T PHON3 HOM3rev-Self-Hosted Cryptorev-Shopkeeper 1rev-Shopkeeper 2rev-Shopkeeper 3 pwn-Terminal Overdrive ...

Jarvis OJ - 软件密码破解-1 -Writeup ... 记录这道题主要是想记录一下动态调试的过程 ...刚开始拿到这道题目还是想用IDA静态分析,但无奈函数太多找不到关键函数,看别人Writeup也只是说关键函数为sub_401BB0但不...

Step1:查看源码发现注释文件upload.php,访问下来到文件上传页面Step2:上传一句话普通一句话会被过滤,这里构造<?=eval($_POST['shell']);>....jpg,成功上传根据提示是文件包含,直接访问文件路径无效,菜刀无法...

http://ctf5.shiyanbar.com/stega/huan/123456cry.jpg 是一张图: 放到binwalk查看一下 发现存在压缩文件。 使用-e参数将文件分离 打开文件 4C68.zip和asb文件夹 压缩包和文件夹的内容是一样的,但是...

CTF-i春秋网鼎杯第四场部分writeup 因为我们组的比赛是在第四场,所以前两次都是群里扔过来几道题然后做,也不知道什么原因第三场的题目没人发,所以就没做,昨天打了第四场,简直是被虐着打。 shenyue 下载...

前言在i春秋平台看到几个ctf练习题,就点进去看看吧,能做就做不能做说明水平有限,还要继续加油(革命尚未成功,同志仍需努力)O(∩_∩)O哈哈~第一题:Robot题目名称:Robot有没有觉得这个题目很熟悉?没错robots....

原题地址:http://ctf5.shiyanbar.com/web/2/ 提示下载一个数据库 下载下来后发现是加密的 有密码,但发现密码不是4648 这里用到“DbView” 直接破解密码进入 发现密码 Code1 :INXW2ZLPNYZDAMJSMJQWE6I...

writeup 题目: baby.zip Step1 下载这个压缩包,解压后为baby.exe文件,放入exeinfo中查看信息。 Step2 在IDA中打开baby.exe Step3 找到main函数使用F5键转换,没发现任何信息,view-string查看字符串也没有信息。 ...

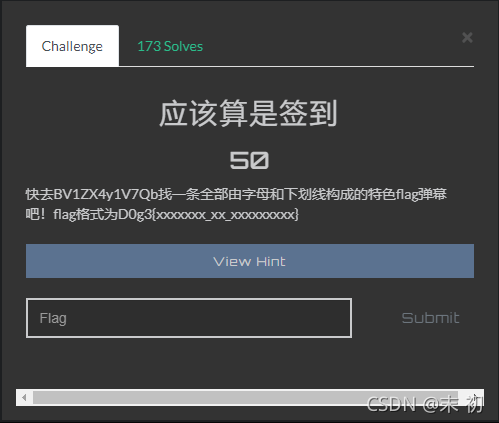

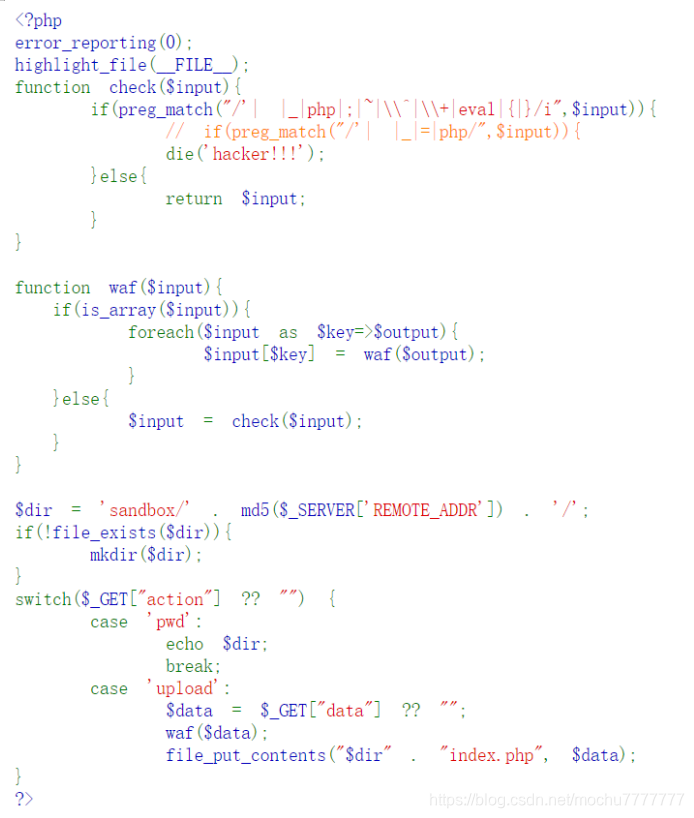

目录WEB简单的Web足迹NoRCEGiveMeSecretMisc不止止base64失眠的夜High quality men WEB 简单的Web <?php highlight_file(__FILE__); error_reporting(0); echo "try to read source ?... if (p

推荐文章

- YOLOv7如何提高目标检测的速度和精度,基于优化算法提高目标检测速度-程序员宅基地

- linux中进程退出函数:exit()和_exit()的区别_linux结束进程可以用哪些函数,它们之间有何区别?-程序员宅基地

- sqlserver55555_sqlserver把小数点后面多余的0去掉-程序员宅基地

- Angular6 和 RXJS6 的一些改动_angular6,requestoptions改成了什么-程序员宅基地

- C++解析XML文件_c++ xml解析-程序员宅基地

- R语言使用caret包的train函数构建多元自适应回归样条(MARS)模型构建分类模型、trainControl函数设置交叉验证参数、自定义调优评估指标_多元自适应回归样条 r-程序员宅基地

- Android ListView控件显示数据库中图片_安卓获取listview里的图片并显示-程序员宅基地

- python123程序改错题库,2016最新二级C语言考试题库及答案(程序改错专项练习 精华版)...-程序员宅基地

- Roser S.Pressman在UMLChina交流实录-程序员宅基地

- 【Linux】shell编程1(shell脚本书写格式、脚本中的环境变量、普通变量、自定义环境变量、变量数组、位置变量、状态变量、内置变量、变量扩展)_linux脚本格式-程序员宅基地