DVWA全套学习打靶通关教程_dvwa靶场过关教程-程序员宅基地

技术标签: 笔记

Dvwa暴力破解

(Windows 2008 IP 172.16.12.16/24 )

(每次做完记得还原快照)

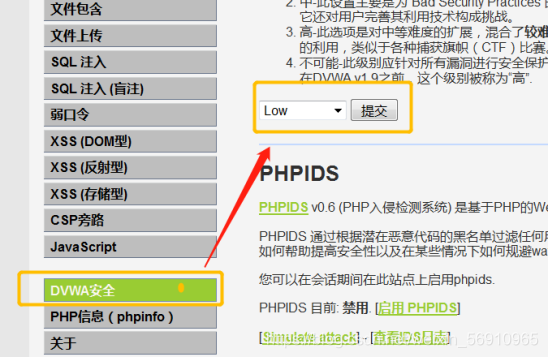

Low级:

服务器只是验证了参数 Login 是否被设置(isset 函数在 php 中用来检测变量是否设置,该函数返回的是布尔类型的值即true/false)

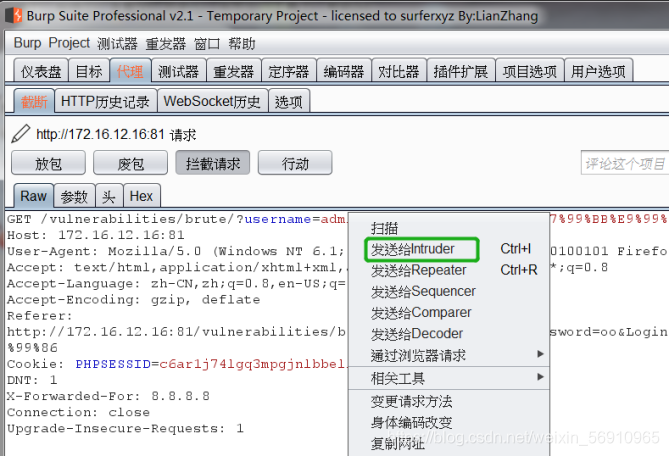

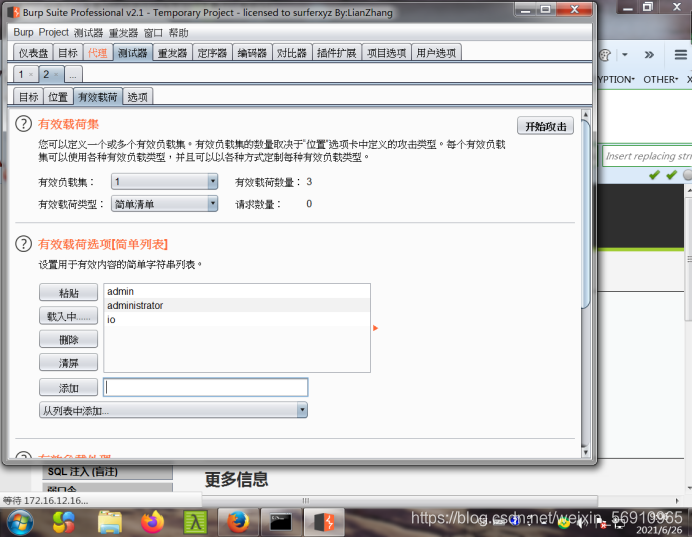

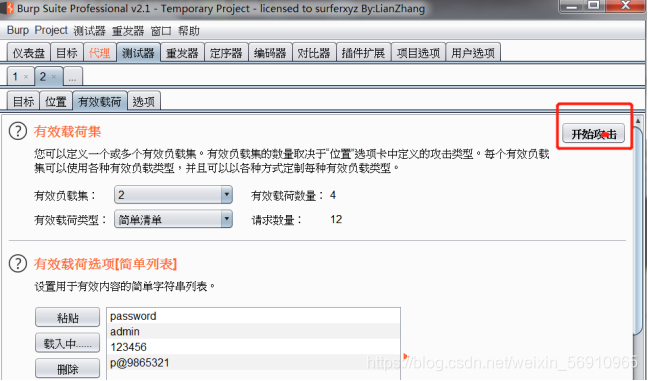

方法一、爆破利用 burpsuite 即可完成

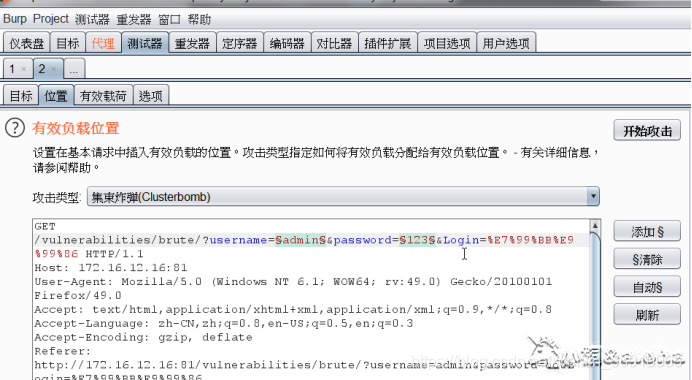

先清除,然后双击需要添加的对象

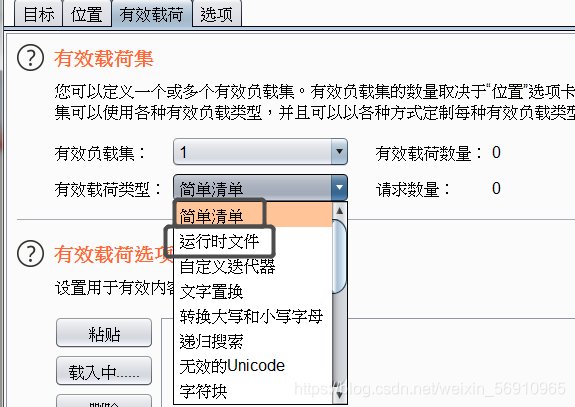

在有效载荷里面选择 简单清单或运行文件都可以,我这里就简单示范一个简单清单

然后页面点击开始攻击

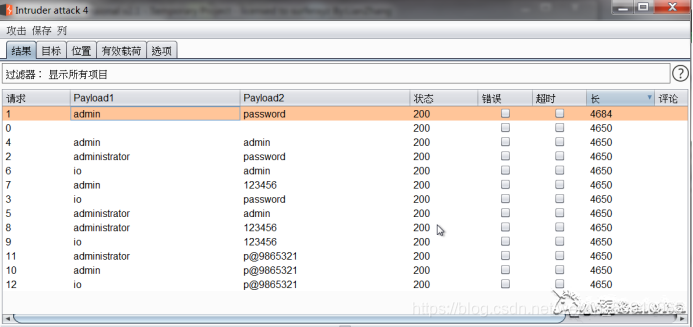

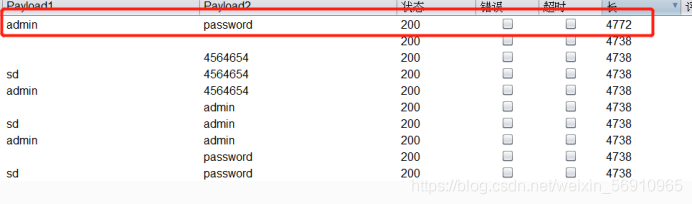

爆破结果对比长度,点击 Length 后,发现前 3 个的用户名密码对长度和其它的长度不一样,确实是登陆密码。

还可以 直接页面改密码(做个短链接生成一下发给对方,直接改密码,哈哈 你懂的~)

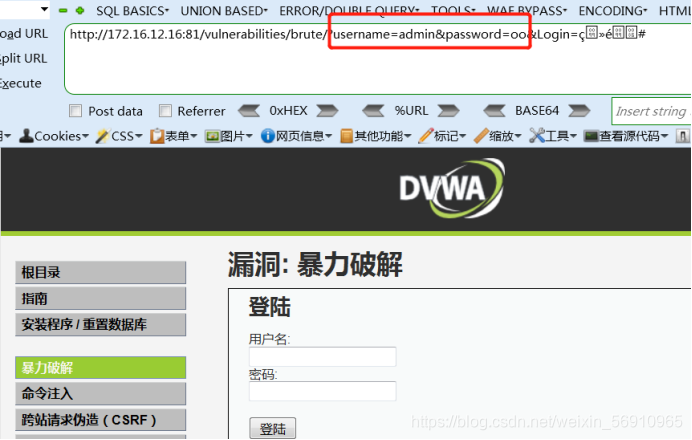

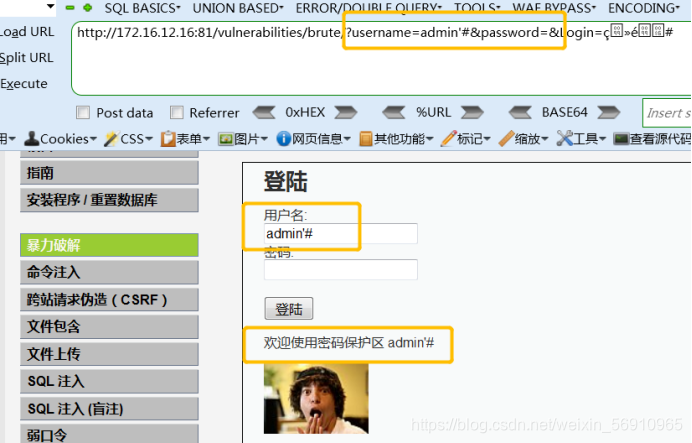

方法二、手工 sql 注入(万能密码)

admin’ or '1′=‘1 或着admin’#

直接进入啦 哈哈哈。。。

Medium:

相比 Low 级别的代码,Medium 级别的代码主要增加了mysql_real_escape_string 函数,这个函数会对字符串中的特殊符号(x00,n,

r,,’,”,x1a)进行转义,基本上能够抵御 sql 注入攻击(宽字节注入可以

搞定),但是,依然没有加入有效的防爆破机制(sleep(2)实在算不上)。

漏洞利用

虽然 sql 注入不再有效,但依然可以使用 Burpsuite 进行爆破,与 Low 级别的爆破方法基本一样。

High:

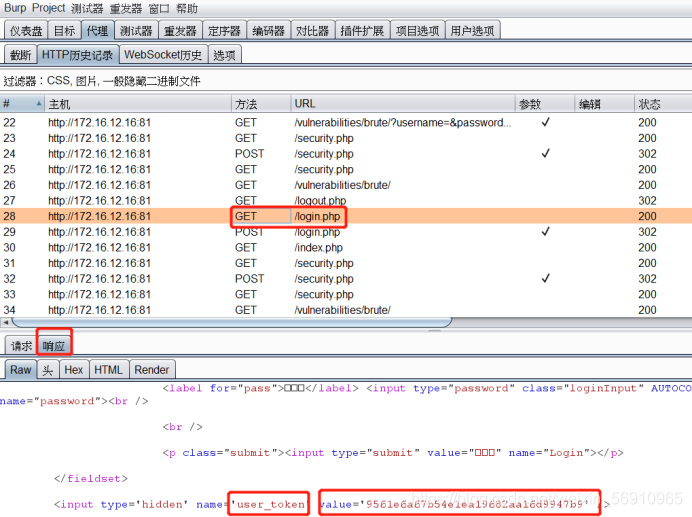

High 级别的代码加入了 Token,可以抵御 CSRF 攻击,同时也增加了爆破的

难度,通过抓包,可以看到,登录验证时提交了四个参数:username、

password、Login 以及 user_token。

漏洞利用

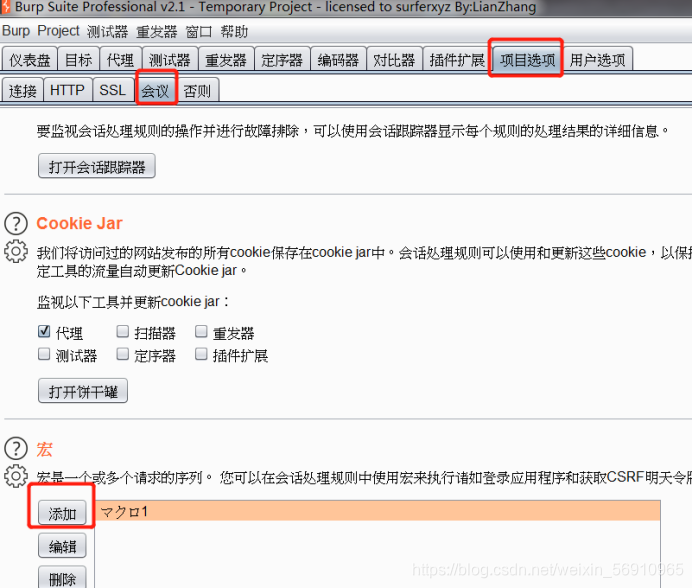

方法一、 这个需要设置宏,开启 burpsuite

1、开启 burpsuite ,先设置宏

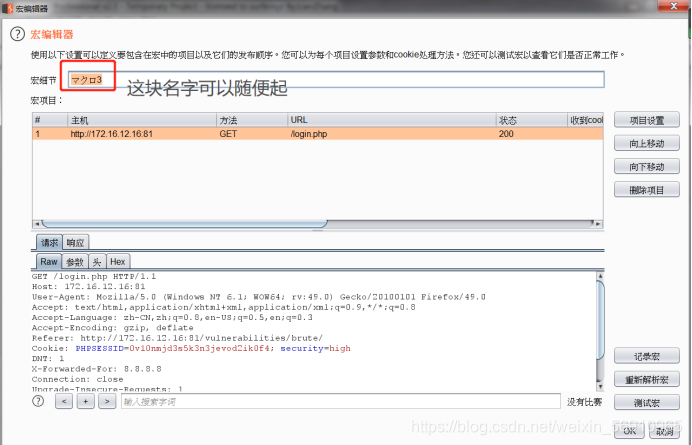

反复登录之后,在burp代理中得http历史记录里可以查看记录, 一个GET方法一个POST方法会产生宏,url看那个login.php

选择刚刚那个28行得get请求,我起了个名字叫123

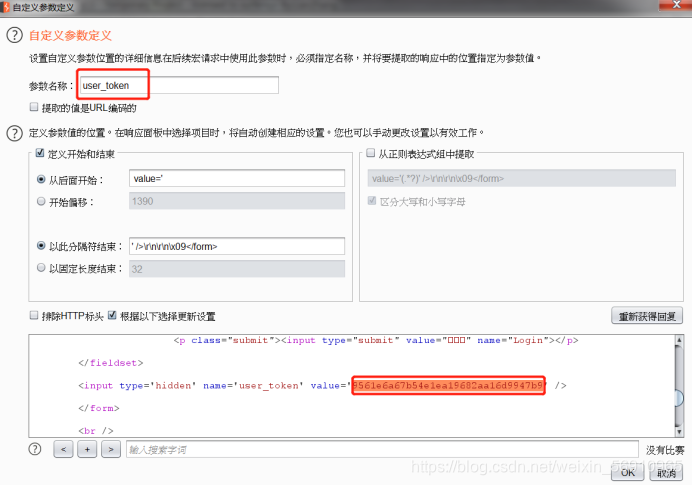

在当前页面打开项目设置 然后添加,接下来得参数名称写自己需要添加得 我这块需要一个user_token

然后一路ok之后,可以退到页面测试一下宏,看看user_tokens是不是不一样,差不多看看最后几位就可以看出来了

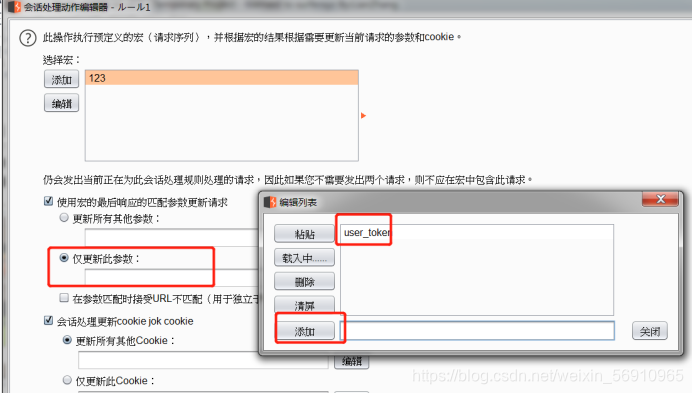

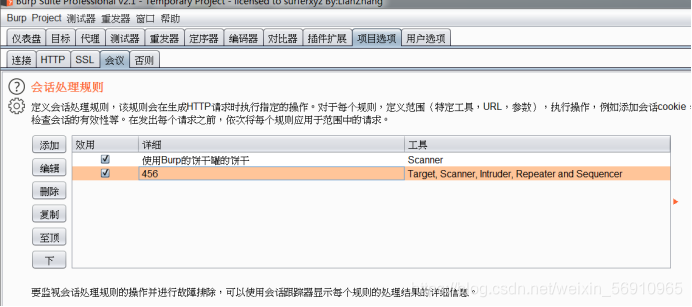

通过以上得步骤就可以成功设置了一个宏,接下来开始添加一个宏

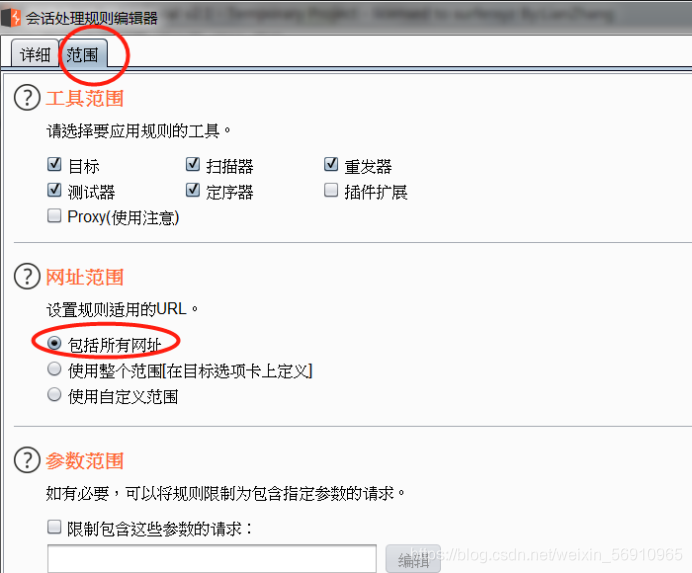

还是在项目选项 的 会议 中往上拉,在会话处理规则里面添加,规则行动里面运行宏

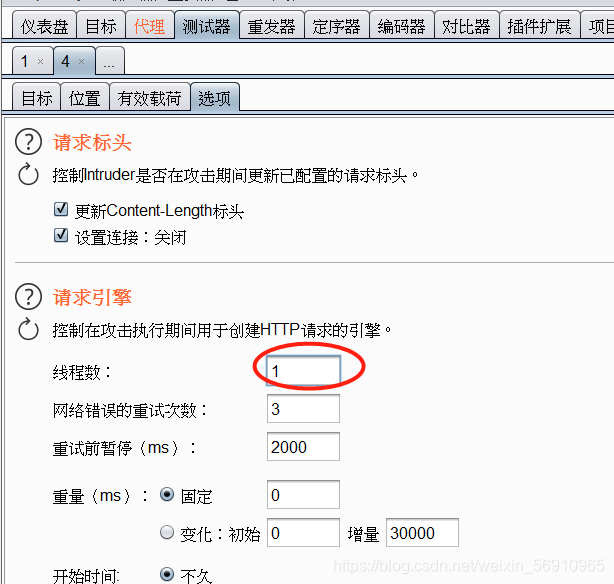

然后返回代理拦截请求,dvwa随便输入就可以,正常拦截之后发送测试器,接下来的步骤和low一样 就不写了,需要提醒的是这边需要改一个线程数

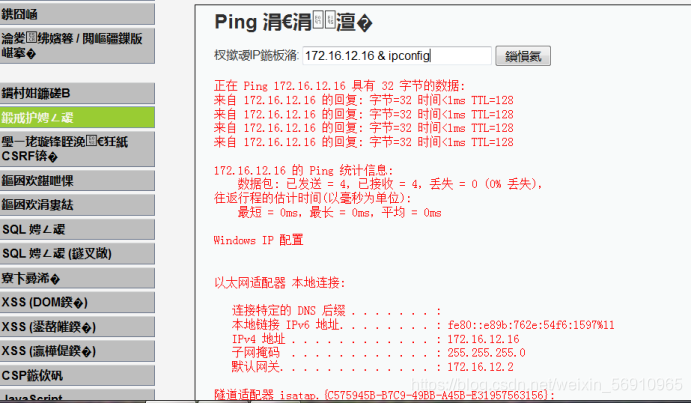

命令注入

Low:

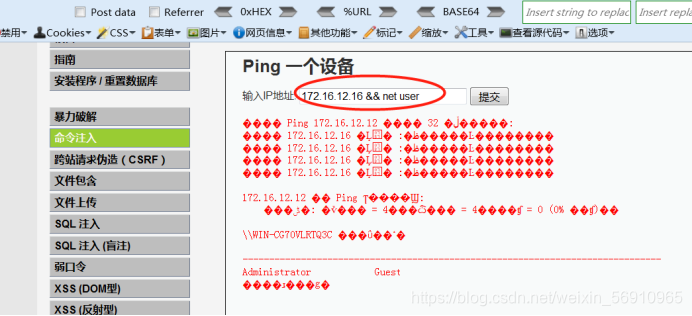

window 和 linux 系统都可以用&&来执行多条命令

以上乱码的解决方法就是拖个编码器

Medium:

可以看到,相比 Low 级别的代码,服务器端对 ip 参数做了一定过滤,即把”

&&” 、”;”删除,本质上采用的是黑名单机制,因此依旧存在安全问题。可

以使用&或者|之类的连接符。

”&&”与” &”的区别:

Command 1&&Command 2

先执行 Command 1,执行成功后执行 Command 2,否则不执行 Command

2

Command 1&Command 2

先执行 Command 1,不管是否成功,都会执行 Command 2

(Linux 中的&是后台运行,最后和;是一样的效果。。。当然最后的结果都是

一样的)

”||”与” |”的区别:

Command 1||Command 2

当 Command1 执行成功,就不执行 Command2,只有当 Command1 执行

失败才会执行 Command2。

Command 1|Command 2

不管 Command1 是否可以执行成功,都会写很执行 Command2。

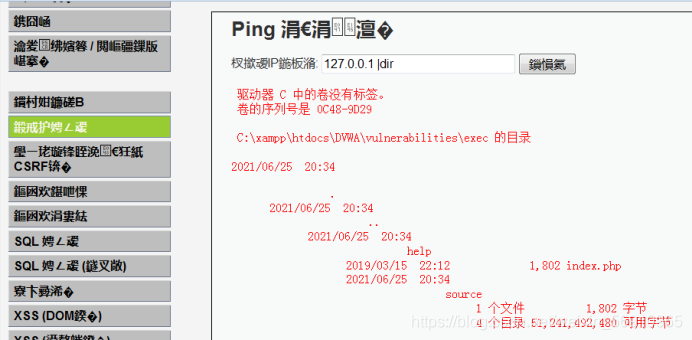

当然有其它的方法去绕过这个防护,由于代码中是将“&&”换成“”,将

“;”也换成“”,所以可以写成下图样子:

High:

黑名单看似过滤了所有的非法字符,但仔细观察到是把“| ”(注意这里|后有

一个空格)替换为空字符,于是 “|”成了“漏网之鱼”。而且"|| “也是能用

的,可

智能推荐

元素选择器之排除特定元素_input排他选择器-程序员宅基地

文章浏览阅读2.1k次。 需求如下:该搜索框是对整个页面的input检索 ,但与弹出层中的input冲突 博主几经辗转 简单处理 解决问题,思路如下:排除掉特定class的input。代码如下:$('input:not(.pop)', this.footer()).on('keyup change', function () { if (that.search() !== th..._input排他选择器

使用JAXB进行XML与JavaBean的转换(支持泛型)_jaxb 泛型-程序员宅基地

文章浏览阅读5.6k次,点赞6次,收藏20次。看到别人有个1024的勋章,特意留了一篇在今年的10.24日,看看会不会获得。在日常开发中可能涉及接口之间的相互调用,虽然在现在微服务的理念推广下,很多公司都采用轻量级的JSON格式做为序列化的格式,但是不乏有些公司还是有一些XML格式的报文,最近就在对接某个合作方的时候遇到了XML报文。在JSON报文爽快的转换下很难试用一个一个的拿报文参数,还是希望能直接将报文转换成Bean。接下来就了解到..._jaxb 泛型

python numpy学习笔记_ndarray的位置-程序员宅基地

文章浏览阅读1.2k次。numpy的主要数据对象是多维数组,其中包含相同类型的元素,通常是数字类型,每个元素都有一个索引。使用numpy前通常要导入包。import numpy as np目录类型维度创建运算索引和切片类型numpy的数组被称为ndarray。numpy.array只处理一维数组,而ndarray对象才提供更多功能。a = np.array([[1, 2, 3], [4, 5, 6]])type(a) # <class 'numpy.ndarray'>dtype属性可以获得元素的数_ndarray的位置

我的世界java版gamemode指令_《我的世界》Java版常用指令代码大全!你想要的都在这里了!...-程序员宅基地

文章浏览阅读1.6w次。还在苦于网上找到的一些指令已经不适用了吗?还在苦于有些地方的指令有误吗?还在苦于有些地方整理的指令不够全面吗?那么你来对地方了!小编为大家整理了《我的世界》原版游戏常用的指令,这些基本足以满足各位的基本需求了!大家来一起看看吧!注:表示的是必须输入的部分,[方括号]表示的是可选择性输入的部分基本命令列表命令描述/?/help的替代命令,提供命令使用帮助。/ban + 玩家名字将玩家加入封禁列表。/..._gamemode指令java

Spring Boot 结合shiro做第三方登录验证_shiro 第三方token登录-程序员宅基地

文章浏览阅读1.5w次,点赞3次,收藏3次。Spring Boot 结合shiro做第三方登录验证1、首先,说一下我的具体实现思路。在做spring boot拦截器的过程中,开始我准备用spring security来实现,但是研究了一段时间之后发现spring security的集成度太高,需要修改的东西比较多,而且对它本身的使用方法不是很了解,后来转而使用Apache shiro。由于是第三方登录,是不需要我来验证密码的。最开始,我陷入了_shiro 第三方token登录

labelme UnicodeDecodeError: ‘gbk‘ codec can‘t decode byte 0xaf in position 227: illegal mult_file "c:\rgzn\labelme-main\setup.py", line 91, in -程序员宅基地

文章浏览阅读1.9k次,点赞4次,收藏4次。[INFO ] __init__:get_config:71 - Loading config file from:C:\Users\xxx\.labelmercTraceback (most recent call last): File .... line 191, in <module> main() File ...., line 145, in main config = get_config(config_file_or_yaml, config_fro_file "c:\rgzn\labelme-main\setup.py", line 91, in main if sys.argv[1] == "re

随便推点

代码报错原因和处理方法-程序员宅基地

文章浏览阅读8.7k次。代码错误的原因和调试方法_代码报错

深度解析Java游戏服务器开发-程序员宅基地

文章浏览阅读5.2k次,点赞9次,收藏40次。---恢复内容开始---1.认识游戏 1.1什么是游戏 1.1.1游戏的定义 任何人类正常生理需求之外的活动均可称为游戏 1.1.2游戏的分类 RPG角色扮演游戏、ACT动作游戏、AVG冒险游戏、FPS第一人称视角射击游戏、TPS第三人称视角射击游戏、FTG格斗游戏、SPT体育游戏、RAC竞速游戏、RTS即时战略游戏、STG..._深度解析java游戏服务器开发

【ThinkPHP5初体验(二)1】CSRF防范原理(thinkphp5 CSRF ajax令牌)_tp5 开启csrf令牌-程序员宅基地

文章浏览阅读4k次。CSRF是什么我就不解释了,百度一搜全是,比波姐的片源还要多,千篇一律都他么是复制粘贴。那为什么这个令牌(token)操作可以防范CSRF呢?下面我就随便说说说错了大家不要介意。首先我们要知道令牌是存储在session里面的,这个很重要 php代码如下<?php namespace app\index\controller; //我直接允许跨域,因为伪装..._tp5 开启csrf令牌

市盈率、市净率、净资产收益率股息率介绍-程序员宅基地

文章浏览阅读1.7k次,点赞2次,收藏6次。市盈率PE市盈率 = 市值/净利润概念解析:买入一家公司,几年回本,年化收益率:净利润/市值(市盈率的倒数)举例:砖头10万买个砖头,每年拍人带来1万利润,需要10年回本市盈率:10/1 = 10年化收益率:1/10 = 10%市净率PB市净率 = 市值/净资产净资产 = 总资产 - 负债举例:张三便利店,净资产:120万市值:1..._净资产收益率和股息率

墨器杯垫 文创商品设计特优_杯垫文创设计说明-程序员宅基地

文章浏览阅读737次。教育部昨举行「102年国立馆所文创商品设计比赛」颁奖典礼,台北科技大学创新设计研究所硕士生谢镇宇,为TW艺术教育馆设计「墨器」杯垫,取「默契」谐音,用5片压克力板,展现水墨画层层渲染效果,增加立体视觉感受,并在杯架后方加入LED光源,获评审肯定夺特优奖和奖金10万元。台南应用科技大学商品设计系学生高郁翔,为国立自然科学博物馆设计「恐龙化石钉书机」,他认为小朋友把钉书机钉下去的那一刻,会觉得像暴龙準_杯垫文创设计说明

C#中关于XML与对象,集合的相互转换-程序员宅基地

文章浏览阅读404次。XML与对象,集合的相互转化 今天小伙伴在群里问了一下关于XML与对象之间的相互转换,作为菜鸟的我正好趁着闲着的时间学习了一波,直接上代码了,有疑问或者有错误的地方还请大家指正,谢谢。。。。 1 using System; 2 using System.Collections.Generic; 3 using System.IO; 4 using System...._c# xml转集合