SNORT3规则编写_snort规则编写-程序员宅基地

Snort3 IPS规则编写

1.规则基础

Snort规则被分为两个逻辑部分,规则头和规则选项。

规则头包含规则的操作、协议、源和目标IP地址,以及源和目标端口信息。

规则选项部分包含警报消息和应该检查数据包的哪些部分的信息,以确定是否应该采取规则操作。

规则举例:

![]()

注:第一个括号之前的文本是规则标题,括号中包含的部分包含规则选项。规则选项部分中冒号前的单词称为选项关键字。选项部分关键字可选。

2.规则头

规则头包含规则的操作、协议、源和目标IP地址和网掩码,以及源和目标端口信息。规则中的第一项是该规则。

Eg:alert tcp any any -> 192.168.1.0/24 111 (content:"|00 01 86 a5|"; msg:"mountd access";)

2.1规则动作

规则动作告诉Snort,当它找到匹配规则条件的数据包时,该做什么。在Snort、警报、日志、传递中有3个可用的默认操作。此外,在内联模式下运行Snort,还有其他选项,包括删除、拒绝和删除。

2.1.1 内置规则动作

1)alert - 生成一个警报,然后记录日志

2)log - 记录日志

3)pass - 忽略

4)drop - 阻止并记录日志

5)reject - 阻止数据并记录日志,如果协议是TCP,则发送TCP重置,如果协议是UDP,则发送ICMP端口不可访问的消息。

6)react 向客户端发送响应,并终止会话

7)block ??

8)reset ??

2.1.2 自定义规则动作

定义自己的规则类型,并将一个或多个输出插件与它们关联起来。然后将规则类型作为Snort规则中的操作。

示例将创建一个类型,它将日志记录到tcpdump:

ruletype suspicious

{

type log

output log_tcpdump: suspicious.log

}

示例将创建一个规则类型,它将日志到syslog和tcpdump:数据库

ruletype redalert

{

type alert

output alert_syslog: LOG_AUTH LOG_ALERT

output log_tcpdump: suspicious.log

}

2.2 规则协议

规则中的下一个字段是协议。Snort目前有五种协议:ip, icmp, tcp, udp, http。

2.3 规则IP

1)单个IP格式:

Alert tcp 10.0.116.56 any -> 10.0.116.58 any ( msg:”ip any” )

2)IP组格式:

alert tcp [10.0.116.1,10.0.116.56,10.0.116.60] any -> any any ( msg:"test pcre and content!"; )

alert tcp 192.168.1.0/24 any -> any any ( msg:"test pcre and content!"; )

alert tcp [192.168.1.0/10, 192.168.1.15/20] any -> [ 192.168.1.20/30] any ( msg:"test pcre and content!"; )

3)IP取反格式: !

Alert tcp !10.0.116.56 any -> 10.0.116.58 any ( msg:”ip any” )

alert tcp ![10.0.116.1,10.0.116.56,10.0.116.60] any -> any any ( msg:"test pcre and content!"; )

alert tcp ![192.168.1.0/10, 192.168.1.15/120] any -> any any ( msg:"test pcre and content!"; )

4)IP组使用变量

alert tcp $HOME_NET any -> any any ( msg:"test pcre and content!"; )

5)表示所有IP

alert tcp any any -> any any ( msg:"test pcre and content!"; )

2.4 规则端口

1)单个端口

alert tcp any 90-> any 80 ( msg:"test pcre and content!"; )

2)多个端口

alert tcp any 90:100-> any 80:100 ( msg:"test pcre and content!"; )

alert tcp any 90: -> any :100 ( msg:"test pcre and content!"; )

alert tcp any [90,9090,80,443] -> any :100 ( msg:"test pcre and content!"; )

alert tcp any ![90:100]-> any 80:100 ( msg:"test pcre and content!"; )

alert tcp any !90: -> any :100 ( msg:"test pcre and content!"; )

alert tcp any !443 -> any :100 ( msg:"test pcre and content!"; )

alert tcp any ![90,9090,80,443] -> any :100 ( msg:"test pcre and content!"; )

3)使用变量

alert tcp any $HTTP_PORTS -> any :100 ( msg:"test pcre and content!"; )

2.5 规则方向操作符

Eg1:->

alert tcp any 90 -> any 80 ( msg:"test pcre and content!"; )

Eg2:<-

alert tcp any 90 <- any 80 ( msg:"test pcre and content!"; )

Eg3:<>

alert tcp any 90 <> any 80 ( msg:"test pcre and content!"; )

3 规则选项

规则选项构成了Snort入侵检测引擎的核心,结合了易用性、通用和灵活性。所有的Snort规则选项都使用分号(;)字符相互分隔。规则选项关键字与具有冒号(:)字符的参数分隔。规则选项主要有四类。

General 提供了有关该规则的信息,但在检测过程中没有任何影响

Payload 查找数据包有效负载中的数据,并且可以相互关联

non-payload 非有效负载数据

post-detection 是在规则“触发”后发生的特定于规则的触发器。

3.1 一般规则选项

3.1.1 msg

msg规则选项告诉日志记录和警报引擎打印消息。它是一个简单的文本字符串,它使用\作为转义字符来指示一个离散字符,否则可能会混淆Snort的规则解析符(例如分号字符)

Format

msg:"<message text>";

Eg:alert tcp any 90 <> any 80 ( msg:"test pcre and content!"; )

3.1.2 reference

包含对外部攻击识别系统的引用。该插件目前支持几个特定的系统以及唯一的url。此插件将被输出插件用来提供一个指向有关所产生的警报的其他信息的链接

Format

reference:<id system>, <id>; [reference:<id system>, <id>;]

Eg:

alert tcp any any -> any 7070 (msg:"IDS411/dos-realaudio"; flags:AP; content:"|fff4 fffd 06|"; reference:arachnids,IDS411;)

alert tcp any any -> any 21 (msg:"IDS287/ftp-wuftp260-venglin-linux"; flags:AP; content:"|31c031db 31c9b046 cd80 31c031db|"; reference:arachnids,IDS287; reference:bugtraq,1387; reference:cve,CAN-2000-1574;)

3.1.3 gid

gid关键字(生成器id)用于识别当特定规则触发时,Snort的哪个组件生成事件。例如,gid与规则子系统相关联,超过100的都是为特定的预处理器和解码器指定的各种gid。

gid关键字是可选的,如果在规则中没有指定它,它将默认为0,并且该规则将是通用规则子系统的一部分。为了避免与Snort中定义的gid(由于某些原因没有注意到它等)的潜在冲突,建议使用从100万开始的值。此选项应该与sid关键字一起使用。

Format

gid:<generator id>;

Example

alert tcp any any -> any 80 (content:"BOB"; gid:1000001; sid:1; rev:1;)

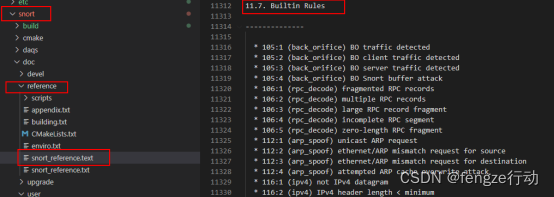

注:内置规则的gid查询:

3.1.4 sid

sid关键字用于唯一标识Snort规则。通常与rev一起使用

<100 snort预留的

Format

sid:<snort rules id>;

Example

alert tcp any any -> any 80 (content:"BOB"; sid:1000983; rev:1;)

3.1.5 rev

rev关键字用于唯一标识Snort规则的修订版本。通常与sid一起使用

Format

rev:<revision integer>;

Example

alert tcp any any -> any 80 (content:"BOB"; sid:1000983; rev:1;)

3.1.6 classtype

classtype关键字用于将规则分类。Snort提供了一组默认的攻击类,它提供的默认规则集使用。

Format

classtype:<class name>;

Example

alert tcp any any -> any 25 (msg:"SMTP expn root"; flags:A+; \ content:"expn root"; nocase; classtype:attempted-recon;)

3.1.7 priority

智能推荐

c# 调用c++ lib静态库_c#调用lib-程序员宅基地

文章浏览阅读2w次,点赞7次,收藏51次。四个步骤1.创建C++ Win32项目动态库dll 2.在Win32项目动态库中添加 外部依赖项 lib头文件和lib库3.导出C接口4.c#调用c++动态库开始你的表演...①创建一个空白的解决方案,在解决方案中添加 Visual C++ , Win32 项目空白解决方案的创建:添加Visual C++ , Win32 项目这......_c#调用lib

deepin/ubuntu安装苹方字体-程序员宅基地

文章浏览阅读4.6k次。苹方字体是苹果系统上的黑体,挺好看的。注重颜值的网站都会使用,例如知乎:font-family: -apple-system, BlinkMacSystemFont, Helvetica Neue, PingFang SC, Microsoft YaHei, Source Han Sans SC, Noto Sans CJK SC, W..._ubuntu pingfang

html表单常见操作汇总_html表单的处理程序有那些-程序员宅基地

文章浏览阅读159次。表单表单概述表单标签表单域按钮控件demo表单标签表单标签基本语法结构<form action="处理数据程序的url地址“ method=”get|post“ name="表单名称”></form><!--action,当提交表单时,向何处发送表单中的数据,地址可以是相对地址也可以是绝对地址--><!--method将表单中的数据传送给服务器处理,get方式直接显示在url地址中,数据可以被缓存,且长度有限制;而post方式数据隐藏传输,_html表单的处理程序有那些

PHP设置谷歌验证器(Google Authenticator)实现操作二步验证_php otp 验证器-程序员宅基地

文章浏览阅读1.2k次。使用说明:开启Google的登陆二步验证(即Google Authenticator服务)后用户登陆时需要输入额外由手机客户端生成的一次性密码。实现Google Authenticator功能需要服务器端和客户端的支持。服务器端负责密钥的生成、验证一次性密码是否正确。客户端记录密钥后生成一次性密码。下载谷歌验证类库文件放到项目合适位置(我这边放在项目Vender下面)https://github.com/PHPGangsta/GoogleAuthenticatorPHP代码示例://引入谷_php otp 验证器

【Python】matplotlib.plot画图横坐标混乱及间隔处理_matplotlib更改横轴间距-程序员宅基地

文章浏览阅读4.3k次,点赞5次,收藏11次。matplotlib.plot画图横坐标混乱及间隔处理_matplotlib更改横轴间距

docker — 容器存储_docker 保存容器-程序员宅基地

文章浏览阅读2.2k次。①Storage driver 处理各镜像层及容器层的处理细节,实现了多层数据的堆叠,为用户 提供了多层数据合并后的统一视图②所有 Storage driver 都使用可堆叠图像层和写时复制(CoW)策略③docker info 命令可查看当系统上的 storage driver主要用于测试目的,不建议用于生成环境。_docker 保存容器

随便推点

网络拓扑结构_网络拓扑csdn-程序员宅基地

文章浏览阅读834次,点赞27次,收藏13次。网络拓扑结构是指计算机网络中各组件(如计算机、服务器、打印机、路由器、交换机等设备)及其连接线路在物理布局或逻辑构型上的排列形式。这种布局不仅描述了设备间的实际物理连接方式,也决定了数据在网络中流动的路径和方式。不同的网络拓扑结构影响着网络的性能、可靠性、可扩展性及管理维护的难易程度。_网络拓扑csdn

JS重写Date函数,兼容IOS系统_date.prototype 将所有 ios-程序员宅基地

文章浏览阅读1.8k次,点赞5次,收藏8次。IOS系统Date的坑要创建一个指定时间的new Date对象时,通常的做法是:new Date("2020-09-21 11:11:00")这行代码在 PC 端和安卓端都是正常的,而在 iOS 端则会提示 Invalid Date 无效日期。在IOS年月日中间的横岗许换成斜杠,也就是new Date("2020/09/21 11:11:00")通常为了兼容IOS的这个坑,需要做一些额外的特殊处理,笔者在开发的时候经常会忘了兼容IOS系统。所以就想试着重写Date函数,一劳永逸,避免每次ne_date.prototype 将所有 ios

如何将EXCEL表导入plsql数据库中-程序员宅基地

文章浏览阅读5.3k次。方法一:用PLSQL Developer工具。 1 在PLSQL Developer的sql window里输入select * from test for update; 2 按F8执行 3 打开锁, 再按一下加号. 鼠标点到第一列的列头,使全列成选中状态,然后粘贴,最后commit提交即可。(前提..._excel导入pl/sql

Git常用命令速查手册-程序员宅基地

文章浏览阅读83次。Git常用命令速查手册1、初始化仓库git init2、将文件添加到仓库git add 文件名 # 将工作区的某个文件添加到暂存区 git add -u # 添加所有被tracked文件中被修改或删除的文件信息到暂存区,不处理untracked的文件git add -A # 添加所有被tracked文件中被修改或删除的文件信息到暂存区,包括untracked的文件...

分享119个ASP.NET源码总有一个是你想要的_千博二手车源码v2023 build 1120-程序员宅基地

文章浏览阅读202次。分享119个ASP.NET源码总有一个是你想要的_千博二手车源码v2023 build 1120

【C++缺省函数】 空类默认产生的6个类成员函数_空类默认产生哪些类成员函数-程序员宅基地

文章浏览阅读1.8k次。版权声明:转载请注明出处 http://blog.csdn.net/irean_lau。目录(?)[+]1、缺省构造函数。2、缺省拷贝构造函数。3、 缺省析构函数。4、缺省赋值运算符。5、缺省取址运算符。6、 缺省取址运算符 const。[cpp] view plain copy_空类默认产生哪些类成员函数