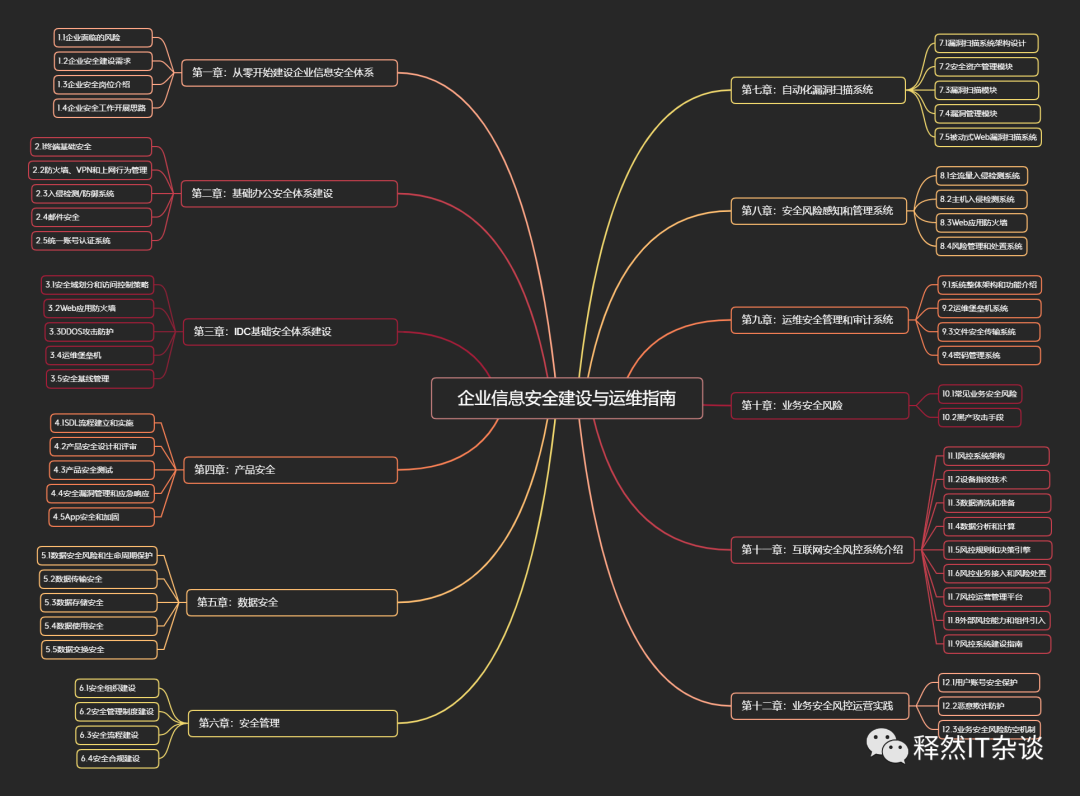

【共读】企业信息安全建设与运维指南(一)_信息安全运营服务实施指南研究-程序员宅基地

技术标签: 企业信息安全建设与运维指南 信息安全 安全运维

一、从零开始建设企业信息安全系统:

企业信息安全体系分为:信息安全技术体系和信息安全管理体系

-

信息安全技术体系:

两个层面:

1.需建设安全相关基础设施和系统,以具备解决相关安全问题的能力。

2.需具备安全运营能力,只有正确部署和使用设备,才能真正保障信息安全。

-

信息安全管理体系:

两个层面:

1.具备信息安全相关的制度、规范、流程及策略。

2.具备信息安全管理体系的落地能力,即实施、保持并持续改进。

1.1企业面临的风险

-

外部安全风险:黑客攻击和入侵

-

内部安全风险:内部员工恶意窃取数据或无意泄露数据。

-

安全合规风险

1.2企业安全建设需求

-

安全基础设施和系统建设:基础安全建设需求,是安全工作开展的基石。

-

安全运营体系建设:持续运营,让安全基础设施和系统发挥作用

1)安全设备和系统运行维护

2)定期开展例行化安全工作

3)产品安全生命周期

4)安全事件处置

5)安全自动化能力

-

安全管理体系建设:安全制度建设、信息安全流程建设、安全培训、安全考核等等。

1.3企业按岗位简介

-

企业安全组织架构:中小企业中,典型的安全岗位图。

第1种:只负责渗透测试或安全测试工作。

第2种:权限较低,负责网络安全、渗透测试等工作。

第3种:权限和级别较高,内容不限于技术安全,还可做安全管理等。

-

企业安全工作岗位:

1)安全运维工程师

2)渗透测试工程师

3)安全开发工程师

4)安全管理岗

1.4企业安全工作开展思路

从安全风险评估、安全工作机制的建立和安全工作规划三个层面来说:

1.4.1安全风险评估:通过资产梳理、人工访谈、技术评估等方式开展。

-

1.资产梳理:为了全面掌握公司资产现状,需要梳理资产信息,来确定每个模块和系统对应的负责人。

| 资产类型 | 资产内容 |

| IP/域名 | 互联网IP地址、办公网IP段、域名 |

| 线上系统 | 网站、App、公众号、小程序、运营后台(重点关注公司核心业务、账号、交易、支付等系统) |

| 办公系统 | OA、邮件、人力、财务、VPN等相关系统。 |

| 人员资产 | 员工、外包、供应商等;部门组织架构等 |

| 账号资产 | 办公类账号、测试账号、运维等账号及外部云服务账号 |

-

2.人工访谈:访谈对象,访谈内容两个方面。

-

3.技术评估:通过技术评估获取安全风险情况,安全渗透、安全基线检查、数据流分析等。

-

4.输出安全风险列表:对风险进行等级划分,为后续工作做好基础。常见风险如下:

| 风险类型 | 风险描述 | 风险级别 |

| 办公网安全问题 |

|

中 |

| 生产网安全问题 |

|

高 |

| 产品安全问题 |

|

高 |

| 数据泄露风险 |

|

高 |

| 安全应急响应 |

|

高 |

| 安全管理 |

|

中 |

1.4.2安全工作机制建立

-

建立安全接口人机制:安全接口人就是每个部门负责对接安全部门的人员。

-

建立安全应急响应机制:安全漏洞修复要求、安全事件应急响应流程。

有了安全机制,安全工作人员就能应对各类紧急事件,为开展长期安全规划打基础。

1.4.3安全工作规划

可根据实际情况分为:短期规划、中期规划、长期规划。

| 安全规划 | 工作方向 | 重点工作示例 |

| 短期规划 | 高危漏洞治理、数据泄露风险防治、合规风险处置 |

|

| 中期规划 | 安全基础设施建设 |

|

| 长期规划 | 安全自动化、系统化、安全运营体系搭建 |

|

二、基础办公安全体系建设:

办公网承载着企业重要IT资产信息,以及存储着各种敏感信息和重要资料,一旦发生安全事件,可能会造成资料丢失或敏感信息泄露,也可能造成巨大的经济损失。

企业办公网主要面临以下安全风险:

-

终端安全风险:易遭病毒和木马攻击,可能导致数据丢失等问题

-

网络安全风险:如网络边界入侵、无线网络安全等问题

-

邮件安全风险:如邮箱密码被破解,收到钓鱼邮件或含病毒木马的邮件。

-

数据外泄风险:数据泄露防护一直是企业安全中最难解决的问题。

2.1终端基础安全

从准入系统、防病毒系统、补丁更新系统、终端数据防泄露系统四个方面介绍

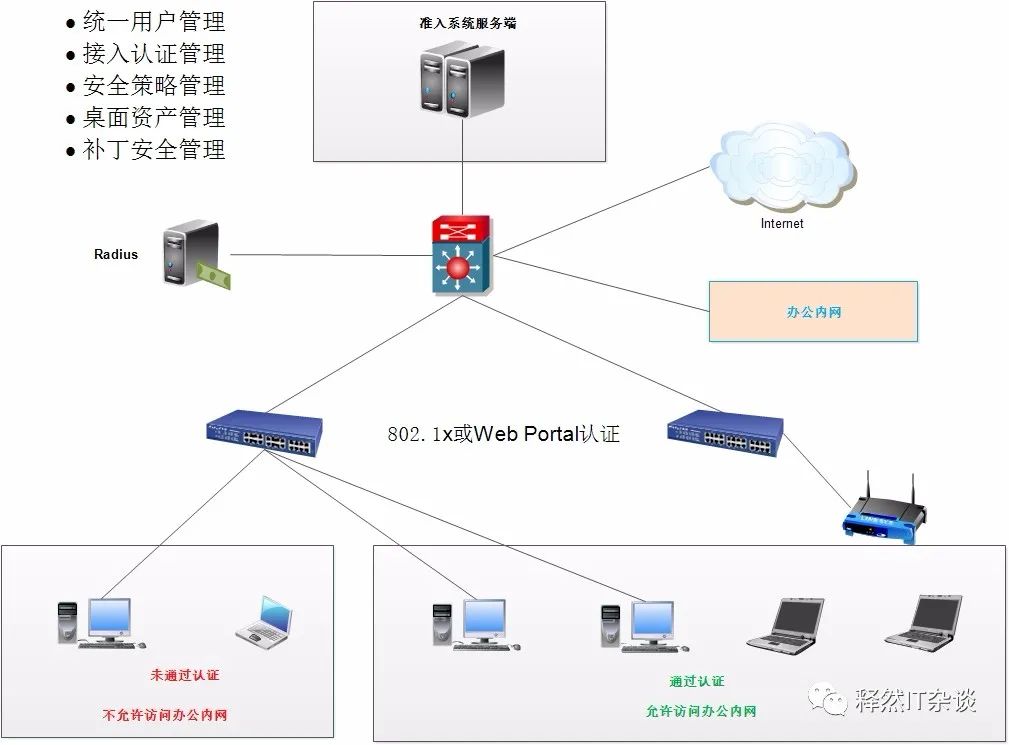

2.1.1准入系统建设

市场上主流的准入系统分为:无客户端准入系统和有客户端准入系统。

-

无客户端准入系统实现方案:

实现方式主要有Portal认证、AD域认证:

1)Portal认证一般使用Radius协议,会弹出web Portal。

2)AD认证方法主要判断计算机是否加入公司AD域中。

-

基于客户端的准入系统实现方案

客户端会对用户的身份和计算机的安全基线进行检查,通过后才可接入网络

-

准入系统实施方案

1)部署准入服务端

2)用户接入流程

3)例外处理

4)终端管理

5)逃生机制

6)实施注意点

2.1.2防病毒系统

用于应对病毒和木马威胁

-

防病毒系统主要功能:

1)病毒和木马查杀

2)主动防御

3)主机防火墙和网络入侵防护

-

防病毒系统部署方案:

防病毒系统主要是防病毒管理中心和病毒库,管理中心主要负责策略下方、病毒库更新和客户端管理,病毒库需要访问厂商的外网病毒库更新点更新。

-

防病毒系统应用实践:

1)防病毒策略更新:防护策略、扫描策略、更新策略

2)使用的注意点:白名单,自身保护功能(需管理员授权才可退出卸载)

2.1.3补丁更新系统建设

-

WSUS服务器部署说明

-

WSUS安装和补丁策略

这个可以参考小编以前写的:内网部署Windows Server 2012的WSUS补丁服务器

-

使用要点:不排除少数补丁安装后,出现不可预估的问题。

-

第三方补丁管理系统

2.1.4终端数据防泄露方案比较

介绍下DLP系统方案:

1.数据分级分类保护

-

首先梳理数据类型,做分类。

-

然后定义数据类型级别。

-

最后进行数据密级标记

2.终端DLP实现方案

3.终端DLP系统选型测试

-

测试用例准备

-

敏感数据检出率和误报率测试

-

数据变形和转换测试

-

测试敏感数据外泄行为发现能力

-

测试脱离网络环境后DLP客户端的功能

-

测试不同操作系统的兼容性和检出能力

-

性能影响评估

-

兼容性影响评估

-

水印功能

4.终端DLP实施方案和建议

最好是自上而下,由管理层推动,否则很难推动下去,安装前先小规模试点运行,全面推广时,设置自动推送,且客户端不能被用户退出和卸载。

2.2防火墙、VPN和上网行为管理

-

网络边界访问控制

-

通信安全和传输安全

-

安全上网

2.2.1防火墙

-

防火墙简介和发展历程:防火墙、UTM、NGFW

-

防火墙选型注意事项:

1)网络吞吐量

2)最大并发连接数

3)VPN隧道数

4)网络接口数

5)模块冗余和高可用

6)集中管理

7)功能授权和升级

-

防火墙应用场景:

1)用户上网

2)提供外网访问服务

3)进行边界访问控制

2.2.2 VPN网关

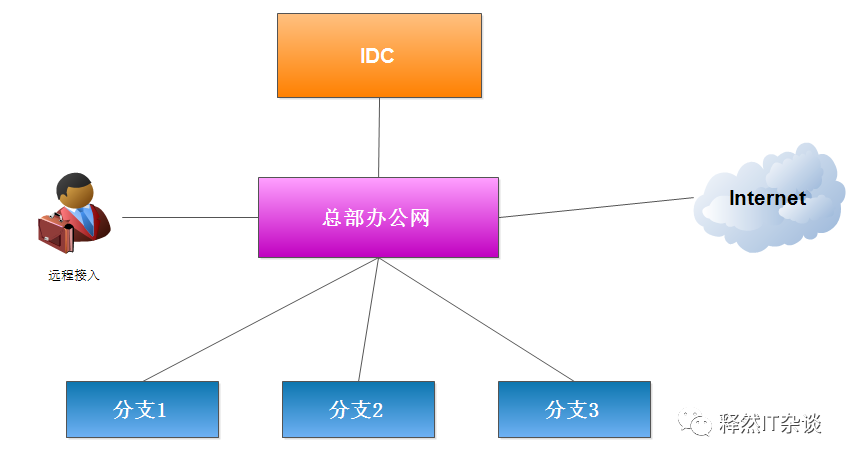

主要分为IPSec VPN和SSL VPN,IPSec主要是两个网络之间的,SSL 主要用于远程接入。

-

IPSec VPN 简介和应用

用于不同办公场所之间建立安全通信信道。

-

SSL VPN简介和应用实践

用于远程办公用户接入办公网

2.2.3上网行为管理

主要解决用户上网过程中存在的如下问题:

-

控制办公网访问互联网的应用

-

避免访问恶意网站或违禁网站

-

实现上网行为审计

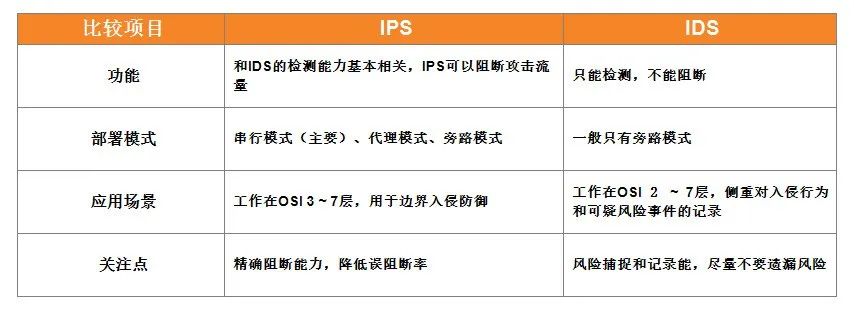

2.3入侵检测/防御系统

2.3.1入侵防御系统简介

-

入侵防御系统简介:简称IPS,部署在网络边界

-

入侵防御系统评价指标:入侵防御能力、产品性能和功能

2.3.2入侵检测系统简介

-

入侵检测系统简介:简称IDS,部署在网络内部。

-

入侵检测系统评级指标:入侵检测能力、产品性能和功能

-

IDS日常运维管理:优化策略,持续维护

2.4邮件安全

企业邮件安全威胁主要包括如下几个方面:

-

垃圾邮件和病毒邮件

-

邮箱账号密码安全问题

-

钓鱼邮件

2.4.1反垃圾邮件和防病毒

-

垃圾邮件过滤技术

-

反病毒邮件

-

误报处理

-

产品选型

2.4.2邮件账号密码安全保护

-

账号密码暴力破解防护

-

邮箱弱口令问题

-

防范账号密码泄露

2.4.3防钓鱼邮件

防钓鱼邮件最重要的是要加强安全宣导,提高员工的安全意识,避免上当受骗。

2.5统一账号认证系统

本期到此结束,下期恭请期待!

智能推荐

【HTTP】Fiddler(二) - 使用Fiddler做抓包分析_3)使用fiddler分析http请求-程序员宅基地

文章浏览阅读262次。转载:https://blog.csdn.net/ohmygirl/article/details/17849983上文( http://blog.csdn.net/ohmygirl/article/details/17846199 )中已经介绍了Fiddler的原理和软件界面。本文主要针对Fiddler的抓包处理。Fiddler抓取HTTP请求。抓包是Fiddler..._3)使用fiddler分析http请求

Ceres 详解(一) Problem类_对‘ceres::problem::addparameterblock(double*, int, -程序员宅基地

文章浏览阅读4.1k次,点赞6次,收藏55次。引言Ceres 是由Google开发的开源C++通用非线性优化库(项目主页),与g2o并列为目前视觉SLAM中应用最广泛的优化算法库(VINS-Mono中的大部分优化工作均基于Ceres完成)。Ceres中的有限边界最小二乘问题建模为以下形式:Ceres的求解过程包括构: 建最小二乘和求解最小二乘问题 两部分,其中构建最小二乘问题的相关方法均包含在Ceres::Problem类中,涉及的成员函数主要包括 Problem::AddResidualBlock()和 Problem::AddP_对‘ceres::problem::addparameterblock(double*, int, ceres::localparameteriza

2022哈工大计算机系统大作业_郭仁恺-程序员宅基地

文章浏览阅读265次。摘 要本文分析了hello程序的整个运行生命周期。首先编写hello.c源程序,之后运行C预处理器对其进行预处理,得到hello.i文件,运行C编译器将翻译生成汇编语言文件hello.s,然后运行汇编器将其翻译成一个可重定位目标文件hello.o,最后运行链接器程序将hello.o和系统目标文件组合起来,就可以创建一个可执行目标文件hello。在shell接收到输入的./hello的指令后开始调用fork函数创建进程,execve加载hello进入内存,由CPU控制程序逻辑流的运行,中断,上下文切换和._郭仁恺

【C/C++】JAVA与C/C++ AES加密算法同步_botan c++ aes java 互通-程序员宅基地

文章浏览阅读4.6k次。此处我们使用的是AES的基础加密模式,即:电码本模式 ECBJAVA代码如下: //创建AES加密实例 SecretKeySpec skeySpec = new SecretKeySpec(keyBytes, "AES"); Cipher cip = Cipher.getInstance("AES/ECB/NoPadding");//算法/模式/补码方式 cip.init(C_botan c++ aes java 互通

民工哥折腾了2年多的《Linux系统运维指南》终于和大家见面了_linux系统运维指南:从入门到企业实战 pdf-程序员宅基地

文章浏览阅读2.5k次,点赞5次,收藏17次。2018年3月,我与张老师就这么在微信上聊了起来,起初我并没有写书的打算,我们之间只是通过讨论、交流的形式聊聊关于出书的方方面面。最终,敌不过张老师超强的专业能力、细致的解说与盛情相邀,我答应张老师写一本Linux系统运维的图书并由人邮出版。由此,我踏上了漫漫2年多的写书之路。为什么写这本书写书一方面是我对自己所学知识的查漏补缺过程,另一方面也可以向即将进入或已经入行的Linux系统运维同..._linux系统运维指南:从入门到企业实战 pdf

tf.reduce_sum()方法深度解析-程序员宅基地

文章浏览阅读2k次,点赞6次,收藏5次。tf.reduce_sum()函数深度解析从矩阵,数组,数据存储的角度 解析axis参数的意义_tf.reduce_sum

随便推点

Java——List.forEach()实现continue与break功能_java foreach continue-程序员宅基地

文章浏览阅读1.2w次,点赞5次,收藏3次。问题:java中List.forEach()无法实现continue和break功能。代码:package com.ziling.mianshi;import java.util.ArrayList;import java.util.List;/** * @Author: yipeng * @Date: 2021/7/21 11:34 */public class ForEachTest { public static void main(String[] args_java foreach continue

MSE(均方误差)函数和RMSE函数-程序员宅基地

文章浏览阅读10w+次,点赞41次,收藏141次。 _rmse函数

模糊搜索数组_可搜索的下拉菜单,你见过吗?2步搞定,不要太简单!-程序员宅基地

文章浏览阅读370次。秋叶 PPT 双 12 大促年终盛典全场精品课享年度超值价买课赠书最高立省 801本文作者:小爽本文审核:玛奇鹅本文编辑:竺兰大家好,我是继续挖掘 Excel 各种技巧的小爽~在工作中,我们经常需要在 Excel 中填写一些固定选项的数据。对于「懂点 Excel」的小伙伴来说,一般会选择用【数据验证】的功能制作下拉列表。不过一旦数据选项过多,用下拉列表选择还是会显得比较麻烦,手还很累。..._isnumber(find(cell("contents")

学习笔记|按键原理|消抖|按键点灯的4种模式|STC32G单片机视频开发教程(冲哥)|第七集:按键点灯_stm32定时器实现一个按键切换四个模式-程序员宅基地

文章浏览阅读888次。学习笔记|按键原理|消抖|按键点灯的4种模式|STC32G单片机视频开发教程(冲哥)|第七集:按键点灯_stm32定时器实现一个按键切换四个模式

旧服务器如何虚拟化,4个步骤教你如何重复利用旧虚拟化主机-程序员宅基地

文章浏览阅读1.2k次。VMware ESX 3.0已经发布了三年多时间,目前有很多用户希望升级到VMware最新的vSphere 4.0虚拟化平台,而大量运行ESX 3.0的服务器也到了需要更新换代的时刻。这些运行了三年ESX 3.0的老旧服务器虽然已经不能完全满足未来快速增长的负载需求,但还是具有不小的性能空间,将这一大批当时非常昂贵的服务器关闭弃之不用,确实显得有些浪费。为了不将老旧的虚拟化主机丢弃在角落,很多企业..._旧服务器虚拟化

(js) 字符串和数组的常用方法-程序员宅基地

文章浏览阅读132次。JS中字符串和数组的常用方法JS中字符串和数组的常用方法 js中字符串常用方法 查找字符串 根据索引值查找字符串的值 根据字符值查找索引值 截取字符串的方法 字符串替换 字符串的遍历查找 字符串转化为数组 ..._js根据索引查找字符串