snmp trap日志_snmp协议能支持syslog日志接入吗-程序员宅基地

SNMP是网络管理领域中事实上的工业标准,并被广泛支持和应用,大多数网络管理系统和平台都是基于SNMP的。SNMP采用UDP协议在管理端和agent之间传输信息, SNMP采用UDP 161端口接收和发送请求,162端口接收trap。

网络管理中常用来采集日志数据的方式包括文本方式采集、SNMP Trap方式采集和syslog方式采集等,特殊应用也有一些其他采集方式,如Telnet 采集(远程控制命令采集)、RSR232串口采集等。其中,syslog是最基础最通用的日志方式,对于网络设备,还常使用snmp trap方式产生和收集日志。本文主要介绍snmp trap方式的日志采集及如何转换为syslog日志。

一、SNMP相关概念

1. MIB与OID

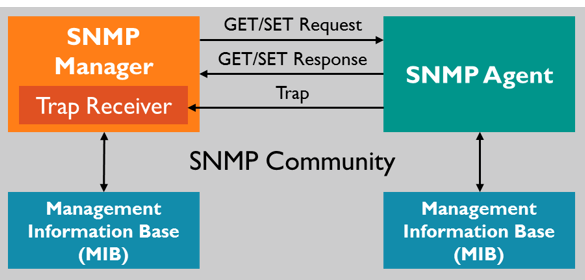

SNMP系统包括网络管理系统NMS(Network Management System)、代理进程Agent、被管对象Management object和管理信息库MIB(Management Information Base)四部分组成。

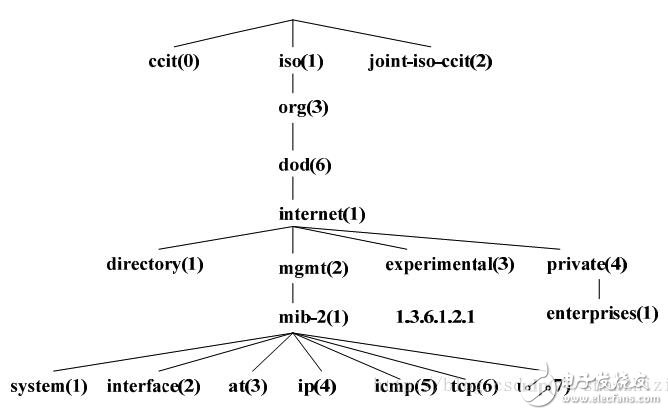

MIB文件中的变量使用的名字取自ISO和ITU管理的对象标识符(object idenTIfier)名字空间。它是一种分级树的结构。如图所示,第一级有三个节点:ccitt、iso、iso-ccitt。低级的对象ID分别由相关组织分配。一个特定对象的标识符可通过由根到该对象的路径获得。一般网络设备取iso节点下的对象内容,例如名字空间ip结点下名为ipInReceives的MIB变量被指派数字值3,该变量的名字为:iso.org.dod.internet.mgmt.mib.ip.ipInReceives,数字表示(对象标识符OID)为:1.3.6.1.2.1.4.3,当网络管理协议在报文中使用MIB变量时,每个变量名后还要加一个后缀,以作为该变量的一个实例。如ipInReceives的实例数字表示为:1.3.6.1.2.1.4.3.0. 。

进一步,下图给出了NMS系统中SNMP可访问网络设备的对象识别树(OID:Object Identifier)结构。

2. SNMP的五种消息类型

SNMP中定义了五种消息类型:Get-Request、Get-Response、Get-Next-Request、Set-Request、Trap

3. NET-SNMP与snmp trap

NET-SNMP 是一种开放源代码的 SNMP 协议实现。它支持 SNMP v1, SNMP v2c 与 SNMP v3,并可以使用 IPV4 及 IPV6 。在 Linux 系统中,net-snmp 是最常用的 SNMP 软件包。Net-snmp 包含了 snmp 实用程序集和完整的 snmp 开发,也包含 SNMP Trap 的所有相关实现。主要提供的命令有:snmpwalk、snmpget、snmpgetnext、snmptrap等,参考https://blog.csdn.net/weixin_30527323/article/details/95253462

- 一些应用程序可以用来从支持 SNMP 的设备获得数据。其中 snmpget, snmpgetnext 可以支持独立请求,snmpwalk, snmptable, snmpdelta 则用来支持重复请求。

- snmpset 对支持 SNMP 的设备配置属性。

- 命令 snmpdf, snmpnetstat, snmpstatus 可以从支持 SNMP 的设备获取特定的信息。

- snmptranslate 命令将 MIB OIDs 的两种表现形式 ( 数字及文字 ) 相互转换。并显示 MIB 的内容与结构

- 回应 SNMP 查询的客户端 snmpd. 它集成了大量 SNMP 的模块 . 并可通过动态链接库 , 外部脚本与命令 , 多路 SNMP 技术 (SMUX), 以及可扩客户端协议 (AgentX) 进行扩展 .

-

接收 SNMP traps 的守护程序 snmptrapd。可以将选定的 SNMP 消息记录到系统日志 syslog,NT 事件日志,或者文本文件中。或是转发到其它的 SNMP 管理程序 , 也可以传给外部的应用程序。

snmpwalk [APPLICATION OPTIONS] [COMMON OPTIONS] [OID] #用来取得所有类识别代码 (OID, Object Identifier),取得类为从根类 (root) 开始的全部 MIB 类。

#实例

snmpwalk -v2c -c public localhost .1.3.6.1.2.1.1

-v2c: 使用的是2c的snmp版本,可选1|2c|3

-c public:community 名为public

localhost: 代理的地址,这里因为代理运行在本机上,所以可用localhost

.1.3.6.1.2.1.1:这里查询的是.iso.org.dod.internet.mgmt.mib-2.system,其Oid为.1.3.6.1.2.1.1,

#其Oid也可使用名称具体操作如下:

snmpwalk -v2c -c public localhost system

#或:

snmpwalk -v2c -c public localhost .1.3.6.1.2.1.1实例:

snmpget [OPTIONS] AGENT OID [OID] #用来查询叶子节点

#实例:使用这个命令使叶子节点要在后面加.0。可后面查询多个OID期间用空格分开

snmpget -v2c -c public localhost .1.3.6.1.2.1.1.5.0

#其Oid也可使用名称具体操作如下:

snmpget -v2c -c public localhost .1.3.6.1.2.1.1.5.0

#返回信息如下:

SNMPv2-MIB::sysName.0 = STRING: ubuntu

snmpget -v2c -c public localhost sysName

SNMPv2-MIB::sysName.0 = STRING: ubuntu4. snmp trap与日志采集

SNMP TRAP是基于SNMP MIB的,因为SNMP MIB 是定义了网络设备都有哪些信息可以被收集,哪些trap的触发条件可以被定义,只有符合TRAP触发条件的事件才被发送出去。SNMP中,get/set 操作都是从 NMS 发送到被管理设备的。但SNMP Trap 就是被管理设备主动发送消息给 NMS 的一种机制。SNMP Trap 是 SNMP 的一部分,当被监控段出现特定事件,可能是性能问题,甚至是网络设备接口宕掉等,代理端会给管理站发告警事件。

生成Trap消息的事件(如系统重启)由Trap代理内部定义,而不是通用格式定义。由于Trap机制是基于事件驱动的,代理只有在监听到故障时才通知管理系统,非故障信息不会通知给管理系统。对于该方式的日志数据采集只能在SNMP下进行,生成的消息格式单独定义,对于不支持 SNMP设备通用性不是很强。通过对 SNMP 数据报文中 Trap 字段值的解释就可以获得一条网络设备的重要信息,由此可见管理进程必须能够全面正确地解释网络上各种设备所发送的Trap数据,这样才能完成对网络设备的 信息监控和数据采集。

相对syslog而言,SNMP由于网络结构和网络技术的多样性,以及不同厂商管理其网络设备的手段不同,既要能够正确解释公有 Trap,更要保证对私有 Trap 完整正确的解析和应用。导致snmptrap方式面对不同厂商的产品采集日志数据方式需单独进行编程处理,且要全面解释所有日志信息才能有效地采集到日志数据。 由此可见,该采集在日常日志数据采集中通用性要弱于syslog。

前面介绍Net-snmp中,Net-snmp提供了接收 SNMP traps 的守护程序 snmptrapd(配置文件/etc/snmp/snmptrapd.conf),snmptrapd格式如下:

snmptrapd [OPTIONS] [LISTENING ADDRESSES]

-L[efos]

Specify where logging output should be directed (standard error or output, to a file or via syslog). snmptrapd可以将选定的 SNMP 消息记录到系统日志 syslog,NT 事件日志,或者文本文件中。或是转发到其它的 SNMP 管理程序 , 也可以传给外部的应用程序。通过LOGGING OPTIONS选项详细控制(参考 http://www.net-snmp.org/docs/man/snmpcmd.html):

LOGGING OPTIONS

The mechanism and destination to use for logging of warning and error messages can be controlled by passing various parameters to the -L flag.

-Le

Log messages to the standard error stream.

-Lf FILE

Log messages to the specified file.

-Lo

Log messages to the standard output stream.

-Ls FACILITY

Log messages via syslog, using the specified facility ('d' for LOG_DAEMON, 'u' for LOG_USER, or '0'-'7' for LOG_LOCAL0 through LOG_LOCAL7).

There are also "upper case" versions of each of these options, which allow the corresponding logging mechanism to be restricted to certain priorities of message. Using standard error logging as an example:

-LE pri

will log messages of priority 'pri' and above to standard error.

-LE p1-p2

will log messages with priority between 'p1' and 'p2' (inclusive) to standard error.

For -Lf and -Ls the priority specification comes before the file or facility token. The priorities recognised are:

0 or ! for LOG_EMERG,

1 or a for LOG_ALERT,

2 or c for LOG_CRIT,

3 or e for LOG_ERR,

4 or w for LOG_WARNING,

5 or n for LOG_NOTICE,

6 or i for LOG_INFO, and

7 or d for LOG_DEBUG.

Normal output is (or will be!) logged at a priority level of LOG_NOTICE 二、SNMPTrap的操作实例

主要是对配置文件/etc/snmp/snmptrapd.conf进行配置。

- 《Snmp Trap 的发送和接收演示》IBM开发者网站关于snmp trap引用最多的文章,https://blog.csdn.net/openbox2008/article/details/79958092补充了很多常用OID。

- snmptrapd手册:http://www.net-snmp.org/docs/man/snmptrapd.conf.html,http://www.net-snmp.org/wiki/index.php/Snmptrapd

- 中文翻译:《snmptrapd.conf 文件内容及参数》,详细列出了参数

1. 权限控制

/etc/snmp/snmptrapd.conf中默认的权限设置是:

authCommunity execute public以 authCommunity 开头的一行配置了 snmptrapd 的安全设置,表示可以接收 community 为”public”的 SNMP Trap,并且本进程可以有 log,net 和 execute 的权限。Log 权限表明收到 Trap 之后 snmptrapd 可以记录日志;execute 表明收到 Trap 之后可以执行 traphandle 中所指定的操作。Net 表示 snmptrapd 可以将接收到的 Trap 信息转发到其他的 Receiver 去。(假如需要转发,还需要对给定的 OID 指定以 forward 为开始的处理细节:forward OID|default DESTINATION)

测试阶段可以关闭授权控制:

#authCommunity log,execute,net pulic #注释掉这行

disableAuthorization yes #关闭授权2. 基本的snmp tap收发测试

启动 snmptrapd(指定config文件的位置)在前台运行,将log信息打印到stdout:

$snmptrapd -C -c /etc/snmp/snmptrapd.conf -f -Lo

也可以在后台运行,并将log信息打印到文件中:

$snmptrapd -C -c /etc/snmp/snmptrapd.conf -Lf /tmp/trapd.log

通过snmptrap工具发送一个trap(目标地址是“192.168.2.27:162”),格式如下:

snmptrap -v [2c|3] [COMMON OPTIONS] uptime trap-oid [OID TYPE VALUE]

#example:

snmptrap -v 2c -c public 192.168.2.27:162 "ttime." .1.3.6.1.2.1.1.1.0 SysDesc s "test"

snmptrap -v 2c -c public 192.168.2.27:162 "" .1.3.6.1.2.1.1.1.0 SysDesc s "test from snmptrap tool."

snmptrap -v1 -c public 192.168.2.27 .1.3.6.1.4.1.1 156.18.2.27 2 3 1000

查看snmptrapd的log信息,可以看到192.168.2.27发送的trap(前面三条记录,后面两条是防火墙设备的trap信息):

$snmptrapd -C -c /etc/snmp/snmptrapd.conf -f -Lo

NET-SNMP version 5.7.2

2020-12-04 14:22:06 mail.hubei.net [UDP: [192.168.2.27]:56666->[192.168.2.27]:162]:

SNMPv2-MIB::snmpTrapOID.0 = OID: SNMPv2-MIB::sysDescr.0 SNMPv2-MIB::sysDescr = STRING: test

2020-12-04 15:07:20 mail.hubei.net [UDP: [192.168.2.27]:34068->[192.168.2.27]:162]:

DISMAN-EVENT-MIB::sysUpTimeInstance = Timeticks: (34624323) 4 days, 0:10:43.23 SNMPv2-MIB::snmpTrapOID.0 = OID: SNMPv2-MIB::sysDescr.0 SNMPv2-MIB::sysDescr = STRING: test from snmptrap tool.

2020-12-04 15:15:48 mail.hubei.net [192.168.2.27] (via UDP: [192.168.2.27]:37219->[192.168.2.27]:162) TRAP, SNMP v1, community public

SNMPv2-SMI::enterprises.1 Link Down Trap (3) Uptime: 0:00:10.00

2020-12-04 15:12:47 192.168.247.2(via UDP: [192.168.247.2]:54464->[192.168.2.27]:162) TRAP, SNMP v1, community public

SNMPv2-SMI::enterprises.15227.1.1.251.2 Enterprise Specific Trap (2) Uptime: 458 days, 22:55:00.19

SNMPv2-SMI::enterprises.15227.1.1.251.6 = STRING: "serialNo=146d6491ba9074be; deviceName=targe.usernet; sysObjectID=.1.3.6.1.4.1.15227.1.1.1"

2020-12-04 15:12:48 192.168.247.2(via UDP: [192.168.247.2]:50591->[192.168.2.27]:162) TRAP, SNMP v1, community public

SNMPv2-SMI::enterprises.15227.1.1.251.4 Enterprise Specific Trap (4) Uptime: 458 days, 22:55:01.21

SNMPv2-SMI::enterprises.15227.1.1.251.6 = STRING: "serialNo=146d6491ba9074be; deviceName=targe.usernet; sysObjectID=.1.3.6.1.4.1.15227.1.1.1"

3. traphandle

traphandle default /usr/local/zabbix/bin/snmptrap.sh #处理脚本

4. snmp trap及traphandle示例收集

1. perl简单例子:https://my.oschina.net/kcw/blog/483653

2. python例子:https://www.cnblogs.com/JetpropelledSnake/p/9870336.html,https://cloud.tencent.com/developer/article/1367965

3. traphanle详解(本地监控磁盘等):https://blog.csdn.net/u014403008/article/details/53883423,https://blog.csdn.net/zym361589736/article/details/4381539

4. zabbix对接:

- https://www.cnblogs.com/h2zZhou/archive/2004/01/13/8637264.html

- https://blog.csdn.net/u013219448/article/details/84637066

- https://yq.aliyun.com/articles/680769?scm=20140722.184.2.173

- zabbix_snmptrap官方文档:https://www.zabbix.com/documentation/3.4/zh/manual/config/items/itemtypes/snmptrap

- https://www.zabbix.org/wiki/Start_with_SNMP_traps_in_Zabbix

- zabbix利用SNMPTrap接收交换机主动告警:https://www.cnblogs.com/zhenwei66/p/10483473.html

5. nagios:《Nagios XI - SNMP Trap Tutorial》、https://blog.51cto.com/wushank/1157305

6. snmpinform: https://www.cnblogs.com/javawebsoa/archive/2013/03/24/2978266.html

7. 现实的GUI例子:http://www.eyegroup.cc/light_help/configure_alarm/passive_listening/snmp_trap.htm

freebsd:https://www.xuebuyuan.com/625873.html

三、其它工具

1. snmptt

SNMPTT是用perl写的SNMP trap处理器,使用SNMPTT的变量替换功能,消息可以变的更友好,SNMPTT可以将输出记录到文本日志,NT event 日志,SQL数据库,或者通过外部程序传给Nagios,邮件客户端等。snmptt官方文档:http://www.snmptt.org/docs/snmptt.shtml;参考:http://blog.chinaunix.net/uid-261392-id-2138987.html

2. windows下的snmptrap

面向windows系统的:《 SnmpTrap测试与学习》,使用工具《烂泥:TrapGen 使用说明》和SNMP_Trap_Watcher,《比较好用的SNMP Trap工具》提供下载。

智能推荐

Docker 快速上手学习入门教程_docker菜鸟教程-程序员宅基地

文章浏览阅读2.5w次,点赞6次,收藏50次。官方解释是,docker 容器是机器上的沙盒进程,它与主机上的所有其他进程隔离。所以容器只是操作系统中被隔离开来的一个进程,所谓的容器化,其实也只是对操作系统进行欺骗的一种语法糖。_docker菜鸟教程

电脑技巧:Windows系统原版纯净软件必备的两个网站_msdn我告诉你-程序员宅基地

文章浏览阅读5.7k次,点赞3次,收藏14次。该如何避免的,今天小编给大家推荐两个下载Windows系统官方软件的资源网站,可以杜绝软件捆绑等行为。该站提供了丰富的Windows官方技术资源,比较重要的有MSDN技术资源文档库、官方工具和资源、应用程序、开发人员工具(Visual Studio 、SQLServer等等)、系统镜像、设计人员工具等。总的来说,这两个都是非常优秀的Windows系统镜像资源站,提供了丰富的Windows系统镜像资源,并且保证了资源的纯净和安全性,有需要的朋友可以去了解一下。这个非常实用的资源网站的创建者是国内的一个网友。_msdn我告诉你

vue2封装对话框el-dialog组件_<el-dialog 封装成组件 vue2-程序员宅基地

文章浏览阅读1.2k次。vue2封装对话框el-dialog组件_

MFC 文本框换行_c++ mfc同一框内输入二行怎么换行-程序员宅基地

文章浏览阅读4.7k次,点赞5次,收藏6次。MFC 文本框换行 标签: it mfc 文本框1.将Multiline属性设置为True2.换行是使用"\r\n" (宽字符串为L"\r\n")3.如果需要编辑并且按Enter键换行,还要将 Want Return 设置为 True4.如果需要垂直滚动条的话将Vertical Scroll属性设置为True,需要水平滚动条的话将Horizontal Scroll属性设_c++ mfc同一框内输入二行怎么换行

redis-desktop-manager无法连接redis-server的解决方法_redis-server doesn't support auth command or ismis-程序员宅基地

文章浏览阅读832次。检查Linux是否是否开启所需端口,默认为6379,若未打开,将其开启:以root用户执行iptables -I INPUT -p tcp --dport 6379 -j ACCEPT如果还是未能解决,修改redis.conf,修改主机地址:bind 192.168.85.**;然后使用该配置文件,重新启动Redis服务./redis-server redis.conf..._redis-server doesn't support auth command or ismisconfigured. try

实验四 数据选择器及其应用-程序员宅基地

文章浏览阅读4.9k次。济大数电实验报告_数据选择器及其应用

随便推点

灰色预测模型matlab_MATLAB实战|基于灰色预测河南省社会消费品零售总额预测-程序员宅基地

文章浏览阅读236次。1研究内容消费在生产中占据十分重要的地位,是生产的最终目的和动力,是保持省内经济稳定快速发展的核心要素。预测河南省社会消费品零售总额,是进行宏观经济调控和消费体制改变创新的基础,是河南省内人民对美好的全面和谐社会的追求的要求,保持河南省经济稳定和可持续发展具有重要意义。本文建立灰色预测模型,利用MATLAB软件,预测出2019年~2023年河南省社会消费品零售总额预测值分别为21881...._灰色预测模型用什么软件

log4qt-程序员宅基地

文章浏览阅读1.2k次。12.4-在Qt中使用Log4Qt输出Log文件,看这一篇就足够了一、为啥要使用第三方Log库,而不用平台自带的Log库二、Log4j系列库的功能介绍与基本概念三、Log4Qt库的基本介绍四、将Log4qt组装成为一个单独模块五、使用配置文件的方式配置Log4Qt六、使用代码的方式配置Log4Qt七、在Qt工程中引入Log4Qt库模块的方法八、获取示例中的源代码一、为啥要使用第三方Log库,而不用平台自带的Log库首先要说明的是,在平时开发和调试中开发平台自带的“打印输出”已经足够了。但_log4qt

100种思维模型之全局观思维模型-67_计算机中对于全局观的-程序员宅基地

文章浏览阅读786次。全局观思维模型,一个教我们由点到线,由线到面,再由面到体,不断的放大格局去思考问题的思维模型。_计算机中对于全局观的

线程间控制之CountDownLatch和CyclicBarrier使用介绍_countdownluach于cyclicbarrier的用法-程序员宅基地

文章浏览阅读330次。一、CountDownLatch介绍CountDownLatch采用减法计算;是一个同步辅助工具类和CyclicBarrier类功能类似,允许一个或多个线程等待,直到在其他线程中执行的一组操作完成。二、CountDownLatch俩种应用场景: 场景一:所有线程在等待开始信号(startSignal.await()),主流程发出开始信号通知,既执行startSignal.countDown()方法后;所有线程才开始执行;每个线程执行完发出做完信号,既执行do..._countdownluach于cyclicbarrier的用法

自动化监控系统Prometheus&Grafana_-自动化监控系统prometheus&grafana实战-程序员宅基地

文章浏览阅读508次。Prometheus 算是一个全能型选手,原生支持容器监控,当然监控传统应用也不是吃干饭的,所以就是容器和非容器他都支持,所有的监控系统都具备这个流程,_-自动化监控系统prometheus&grafana实战

React 组件封装之 Search 搜索_react search-程序员宅基地

文章浏览阅读4.7k次。输入关键字,可以通过键盘的搜索按钮完成搜索功能。_react search