Yolov5代码实现 修改和训练过程 及结果,课程设计

”复现过程“ 的搜索结果

论文代码和Two-Stream Network for Sign Language Recognition是一样的。

精确记录与表述漏洞复现过程的实践指南

标签: 安全

漏洞复现过程是渗透测试中至关重要的环节,准确且详尽的记录不仅可以帮助安全研究人员更好地理解漏洞原理,还能为修复人员提供关键的重现步骤和调试依据。精准而详实的漏洞复现过程记录,不仅能有效提升安全团队内部...

深度学习小白,毕设要用到这个网络,复现遇到了挺多困难,记录一下解决过程。dreamfusion是google开发的text to 3D的网络,不管是dreamfusion还是他使用的文本到二维生成网络imagen都是不开源的,因此想尝试...

问题及解决方法总结。

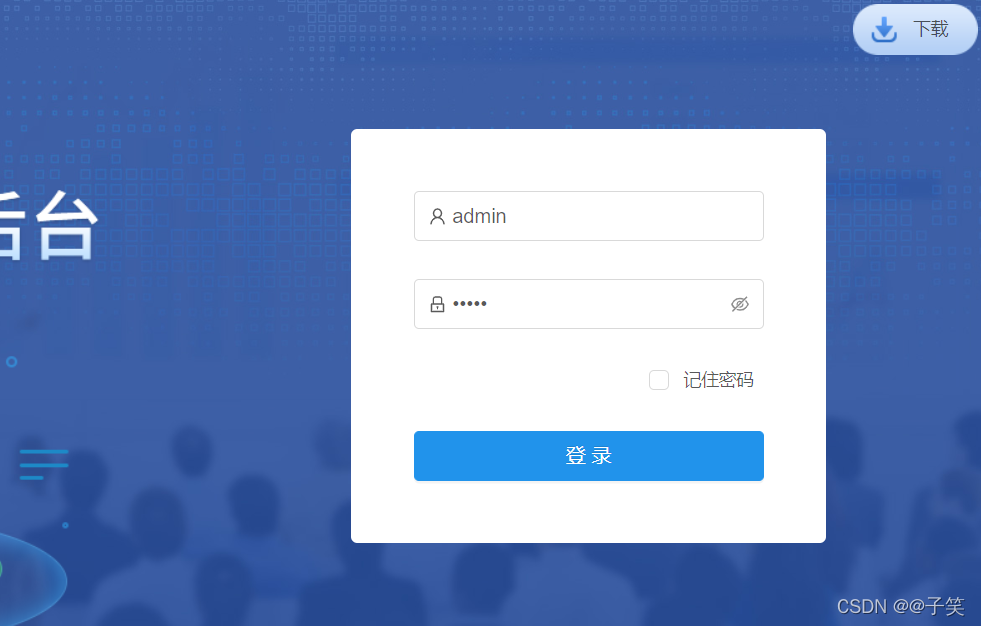

1、漏洞介绍 CVE-2019-0708漏洞是添加了一个漏洞利用模块,该模块通过RDP利用远程Windows内核释放后...2、漏洞复现之前要准备一台win7操作系统或者一下的操作系统电脑均可 Windows 7 Windows Server 2008 R2 W

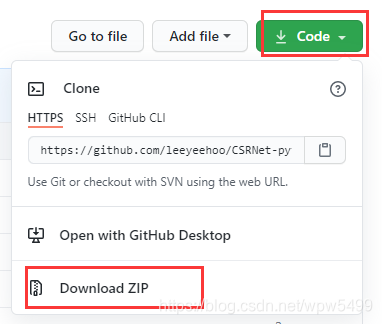

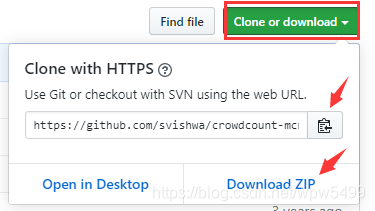

requirment.txt文件 根据文件 配置conda 环境。先从github上下载zip,后解压。下载model文件和数据集。

我遇到的问题可以通过搜索大佬文章得到解决,那么大佬又该如何解决呢?也不知道不停的搜索别人的解决方法然后自己用上,对自己有没有进步,哎。解决:其实都是过期的包,pip install也下载不来,只能用新的,所以就...

目标追踪篇---Yolov5_DeepSort_Pytorch复现 源代码修改可用,具体过程可看我的博客 https://blog.csdn.net/m0_46825740/article/details/121973155 修改后可以训练自己的数据,比较实用

文章目录前言1. CVE-2021-213511.1 利用2. CVE-2021-295052.1 利用 前言 XStream是一个轻量级、简单易用的开源Java类库,它主要用于将对象序列化成XML(JSON)或反序列化为对象。 XStream 在解析XML文本时使用黑名单...

0X1 漏洞预警 2019年1月8日,Jenkins官方发布了一则Script Security and Pipeline 插件远程代码执行漏洞的安全公告,漏洞CVE编号为:CVE-2019-1003000,官方定级为高危。2019年2月15日,网上公布了该漏洞的利用方式...

1.PointRend复现 2.内含利用CamVid测试的过程,包括数据 3.自己写了数据加载函数 4.如有疑问可私信交流

基于优化的跟踪方法通过整合目标模型预测模块已被广泛成功,通过最小化目标函数来提供有效的全局推理。...在这个过程(学习模型)是包括了有效的全局推理的,但是这里对预测目标模型施加了严重的归纳偏差。

CVE-2022-0847-DirtyPipe-Exploit CVE-2022-0847 是存在于 Linux内核 5.8 及之后版本中的本地提权漏洞。攻击者通过利用此漏洞,可覆盖重写任意可读文件中的数据,从而可将普通权限的用户提升到特权 root。...

简介 Joomla!是一套全球知名的内容管理系统。Joomla!... 影响版本 ...可以看到对filter.category_id这个参数进行了一个强制int类型转换 ...$categoryId这个参数没有经过任何过滤直接拼接到了sql语句中,造成sql注入 ...

xxe靶机漏洞复现,主要分为三部分: 1.xxe镜像(vmware里面) 2.xxe漏洞复现过程 3.漏洞利用过程中的文档信息

【关于 NLP】 那些你不知道的事作者:杨夕项目地址:个人介绍:大佬们好,我叫杨夕,该项目主要是本人在研读顶会论文和复现经典论文过程中,所见、所思、所想、所闻,可能存在一些理解错误,希望大佬们多多指正。...

使用kali linux针对metasploittable实现VNC爆破的详细过程

推荐文章

- python读取raw数据文件_numpy – 使用python打开.raw图像数据-程序员宅基地

- Splunk分布式部署简介_splunk部署-程序员宅基地

- 基于鲸鱼优化算法WOA,哈里斯鹰算法HHO,灰狼算法WOA,算术优化算法AOA实现13类工程优化工程问题求解附matlab代码_aoa-hho算法-程序员宅基地

- FreeMarker(三)简单使用-程序员宅基地

- Qt + Opencv 实现的一个简单文字识别的demo_qt opencv字符识别-程序员宅基地

- CMakeLists.txt demo-程序员宅基地

- docker启动容器报错 Unknown runtime specified nvidia._docker: error response from daemon: unknown runtim-程序员宅基地

- spring cloud feign组件简单使用_"@feignclient(name = \"user-provider\",fallback = -程序员宅基地

- Android心得4.3--SQLite数据库--execSQL()和rawQuery()方法_android sqlite rawquery-程序员宅基地

- Spring MVC 学习笔记 第四章 Spring MVC 模型数据解析_spring mvc模型数据解析笔记-程序员宅基地